Le 5 migliori VPN per Linux del 2024: le più rapide e sicure

Praticamente tutte le VPN principali offrono app e programmi per Windows e MacOS, ma Linux è sempre stato un sistema poco considerato dagli sviluppatori e personalmente ho avuto difficoltà a trovare VPN che offrissero app compatibili con questo sistema. Per rimediare a questa situazione, ho testato in prima persona oltre 15 tra le migliori VPN che supportano Linux per trovare client CLI e GUI che non richiedano la configurazione manuale della VPN su Linux.

Per le sue velocità elevate, server sicuri, configurazione semplice e grande facilità d’uso, ExpressVPN è la mia VPN preferita per Linux. Supporta una vasta gamma di distribuzioni Linux e offre server sicuri e molto veloci che possono accedere a diversi servizi di streaming. In più, puoi testare ExpressVPN su Linux senza alcun rischio in quanto è supportata da una garanzia di rimborso entro 30 giorni: nel caso in cui non ti piacesse, potrai facilmente avere un rimborso completo.

Guida rapida: le migliori VPN per Linux del 2024

- ExpressVPN: la miglior VPN per Linux con velocità elevate e accesso a diversi servizi di streaming.

- CyberGhost: ti consente di accedere facilmente a diverse librerie di streaming in tutto il mondo grazie al suo servizio dedicato, ma non funziona in Turchia e Cina.

- PIA: l’unica VPN di questa lista ad offrire un’interfaccia grafica su Linux, ma ha sede negli Stati Uniti, quindi potrebbe condividere le tue informazioni con le agenzie governative.

- VyprVPN: possiede il 100% dei suoi server per una maggiore sicurezza, ma possiede la rete di server più limitata di questa lista.

- Hotspot Shield: offre il suo protocollo Hydra ad alta velocità, ma i suoi scandali passati possono essere preoccupanti

Le 5 migliori VPN per Linux: testate nel 2024

1. ExpressVPN: protegge Linux con la tecnologia TrustedServer e una crittografia avanzata

Caratteristiche principali:

- Più di 3000 server in oltre 105 paesi del mondo

- Banda illimitata per uno streaming rapido e senza interruzioni su Linux

- Protegge sino a 8 dispositivi alla volta

- Garanzia di rimborso entro 30 giorni per provare il servizio senza rischi

- Supporto via chat in tempo reale ed e-mail per aiutarti a risolvere qualsiasi problema

ExpressVPN è una VPN per Linux eccellente grazie alla sua infrastruttura server sicura e la facilità d’utilizzo generale. Nonostante Linux venga considerato il sistema operativo più sicuro in assoluto, ciò non significa che debba trattare la sicurezza come un fattore non essenziale. ExpressVPN tiene al sicuro Linux con diverse funzionalità avanzate.

La tua attività online non viene mai salvata in quanto i server TrustedServer di ExpressVPN funzionano tramite memoria RAM e non con un normale disco rigido. Questo ti garantisce che i dati vengano completamente cancellati ogni volta che riavvii il tuo dispositivo. Un altro vantaggio è che ad ogni riavvio del server tutti i software vengono aggiornati e reinstallati e nessun server potrà eseguire programmi datati o vulnerabili. Inoltre, sia la politica no-log che la configurazione TrustedServer sono state verificate dall’agenzia di testing indipendente PWC, cosa che non tutte le VPN possono vantare. La validità dell’app è stata ulteriormente dimostrata nel 2017, quando le autorità turche sequestrarono un server di ExpressVPN nell’ambito di un’indagine, ma non riuscirono a ottenere alcun dato degli utenti.

Avrai a disposizione anche le normali funzionalità di sicurezza di ExpressVPN, come il blocco di rete, la protezione da perdite e lo split tunneling. Ho eseguito un test per perdite DNS mentre ero connesso a un server americano per verificare la validità della protezione da perdite e la VPN ha superato tutte le prove. ExpressVPN utilizza anche il protocollo OpenVPN, che offre una sicurezza elevata senza alcun calo di velocità significativo. Il protocollo brevettato da ExpressVPN, chiamato Lightway, ti offre velocità ancora più elevate senza influenzare negativamente la tua sicurezza.

Nonostante debba utilizzare ExpressVPN su Linux tramite il prompt dei comandi, potrai facilmente visualizzare tutti i comandi possibili digitando “man expressvpn”. Questo comando ti offre una panoramica completa di tutte le funzioni.

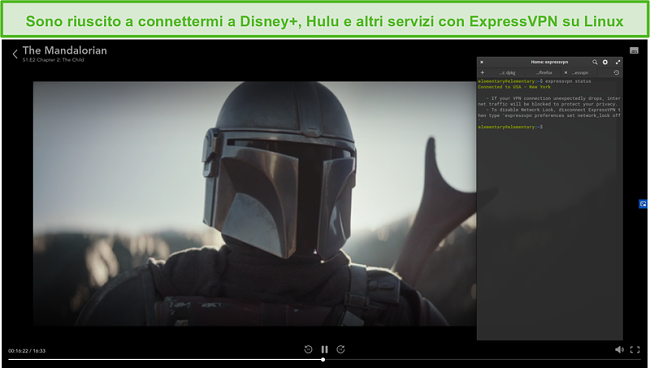

Se hai bisogno di una VPN per lo streaming, sappi che ExpressVPN è una delle migliori su Linux. È in grado di bypassare i blocchi geografiche su piattaforme come Netflix, Hulu, Disney+ e altre ancora. Durante i miei test, ho guardato The Mandalorian e Toy Story 4 da Disney+ USA, con caricamenti quasi istantanei in qualità full HD.

Non credermi sulla parola: prova ExpressVPN gratuitamente per 30 giorni grazie alla sua garanzia di rimborso e metti alla prova le sue funzionalità di sicurezza. Nonostante sia un po’ più costosa delle altre VPN su questa lista, si tratta anche di uno dei pochi fornitori che offrono un rimborso immediato senza porti alcuna domanda. Ho voluto verificare il tutto abbonandomi per un mese e testando il servizio, per poi richiedere un rimborso tramite la chat in tempo reale. Il servizio clienti ha elaborato immediatamente il mio ordine e ho ricevuto indietro i miei soldi in soli 5 giorni.

ExpressVPN sblocca: Netflix, Disney+, HBO Max, YouTube, Amazon Prime Video, BBC iPlayer, Vudu, SkyTV, Sky, Showtime, ESPN e altri servizi.

ExpressVPN funziona su: Ubuntu, Debian, CentOS, Fedora, Elementary OS, Raspbian (32-bit only), Arch, Windows, MacOS, Android, iOS, Chromebook, PS4, Xbox, Nintendo Switch e Blackberry.

Aggiornamento del 2024! ExpressVPN ha abbassato i suoi prezzi per un tempo limitato a soli €6.71 al mese per il piano da 1 anno (puoi risparmiare fino al 49%) e ottieni anche 3 mesi gratis! Si tratta di un’offerta a tempo limitato quindi assicurati di non lasciartela sfuggire. Scopri altre informazioni su quest'offerta.

2. CyberGhost: server dedicati allo streaming per un rapido accesso ai contenuti

Caratteristiche principali:

- Più di 11.800 server globali in oltre 100 paesi

- Banda illimitata per uno streaming continuo sui dispositivi Linux

- Possibilità di connettere sino a 7 dispositivi alla volta

- Garanzia di rimborso entro 45 giorni

- Servizio clienti tramite e-mail e chat

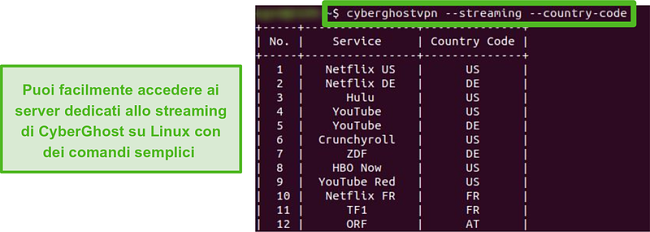

Sono un grande fan dell’app per Linux di CyberGhost perché non solo mantiene tutte le funzionalità di sicurezza principali offerte su Windows e Mac, ma anche per alcune funzioni aggiuntivi che la rendono un piacere da usare. In primis abbiamo i suoi server dedicati allo streaming appositamente ottimizzati per offriti l’accesso più affidabile alle piattaforme più diffuse nella qualità migliore possibile. Puoi connetterti facilmente ad una qualsiasi di esse digitando il semplice comando “sudo cyberghostvpn” – streaming ‘Hulu’ -country-code US-connect”. Dovrai sostituire “Hulu” e “country code” con il servizio a cui vuoi connetterti. Questo rende semplicissimo l’accesso ai tuoi servizi di streaming preferiti.

Puoi connetterti a diversi servizi di streaming tra cui Netflix USA, UK, Germania e Francia, Hulu, HBO Max e Disney+ USA e Italia. Ho eseguito un test guardando Arrested Development, Palm Springs, Westworld e Hamilton tutti in qualità full HD e ho riscontrato solo 3 secondi di buffering. Sono stupito da come i server per lo streaming di CyberGhost offrano un accesso affidabile a diversi servizi di streaming e sono contento che tale affidabilità sia identica su Linux.

Ho scoperto che le funzionalità di sicurezza di CyberGhost sono tanto avanzate quanto le sue capacità di sblocco geografico. Potrai usare i protocolli OpenVPN, WireGuard, PPTP, IPSec e L2T, tutti con crittografia AES-256 bit, per mantenere nascoste le tue informazioni da terzi con cattive intenzioni. Il blocco di rete integrato garantisce l’interruzione della connessione in caso di perdita della connessione VPN, così la tua identità non potrà mai andare perduta accidentalmente.

Le velocità di CyberGhost sono risultate significativamente inferiori rispetto a quelle di ExpressVPN. Ho ottenuto una media di circa 100Mbps sui server standard e circa 70Mbps sui server dedicati allo streaming. Tuttavia, si tratta di un problema di poco contro, in quanto queste velocità sono sufficienti per qualsiasi attività online che consumi dati.

Puoi dare un’occhiata ai server ottimizzati per lo streaming di CyberGhost usando la sua garanzia di rimborso entro 45 giorni. Potrai utilizzare gratuitamente il servizio per un lungo periodo di tempo per verificarne il funzionamento su più distribuzioni Linux e su tutti i tuoi dispositivi. Ho testato la politica sui rimborsi abbonandomi per un mese e successivamente contattando il servizio clienti tramite la chat in tempo reale. L’operatore ha provato a farmi desistere, ma ha elaborato subito il mio rimborso non appena ho espresso la mia volontà di volerlo. I soldi sono arrivati sul mio conto in soli due giorni. Se preferisci, puoi contattare il servizio clienti CyberGhost anche in italiano.

CyberGhost sblocca: Netflix, Disney+, HBO Max, Amazon Prime Video, BBC iPlayer, Vudu, SkyTV, Showtime, ESPN, Spotify e altro ancora.

CyberGhost funziona su: Ubuntu, CentOS, Fedora, Linux Mint, Kali, Windows, MacOS, Android, iOS, Chromebook, PS4, Xbox One, e Nintendo Switch.

Aggiornamento del 2024! Puoi abbonarti a CyberGhost per soli €2.03 al mese + ottieni 4 mesi gratis abbonandoti per 2 anni (risparmi fino al 83%)! Si tratta di un’offerta a tempo limitato quindi assicurati di approfittarne prima che sia troppo tardi. Scopri altre informazioni su quest'offerta.

3. PIA: interfaccia grafica completa e semplice da usare per Linux

Caratteristiche principali:

- Più di 35000 server globali in oltre 91 paesi

- Nessun limite di dati per trasferimenti illimitati su Linux

- Possibilità di connettere sino a Illimitato dispositivi alla volta

- Garanzia di rimborso entro 30 giorni

- Servizio clienti via chat in tempo reale o modulo online

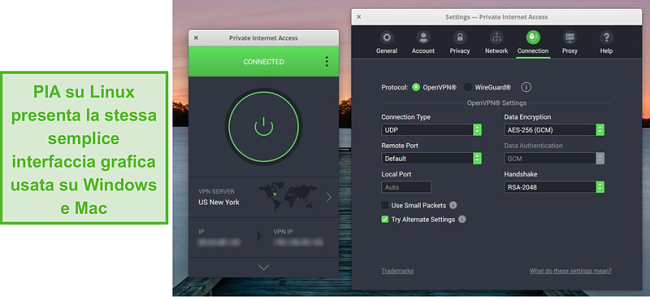

Se utilizzi Linux, probabilmente hai già famigliarità con l’interfaccia a riga di comando, ma se preferisci una GUI (graphical user interface/interfaccia utente grafica), sappi che PIA offre il supporto di cui hai bisogno. L’installazione iniziale richiede l’uso del prompt dei comandi, ma successivamente potrai cambiare tutte le impostazioni e connetterti con pochi click. Una volta fatto, potrai comunque cambiare tutto tramite CLI se preferisci, ma è bello avere la possibilità di scegliere una normale interfaccia per una panoramica rapida delle opzioni disponibili.

L’app di PIA ti consente anche di cambiare diverse impostazioni di sicurezza. Potrai passare dal protocollo OpenVPN al WireGuard, cambiare l’intensità di crittografia, e persino regolare le impostazioni di handshake (modo in cui la VPN e il server scambiano chiavi segrete per stabilire la connessione). Modificando queste impostazioni, puoi trovare l’equilibrio perfetto tra velocità e sicurezza, oppure dare la precedenza a uno dei due per utilizzi specifici.

Se ti preoccupa la tua privacy, sappi che PIA ha sede negli USA, paese facente parte delle alleanze per la condivisione di informazioni 5/9/14 Eyes. Tuttavia, PIA persegue una rigida politica no-log e l’ha persino dimostrato quando il governo russo non è stato in grado di recuperare alcun dato dopo aver sequestrato i suoi server. Non appena ha ricevuto la direttiva del governo che imponeva ai fornitori di VPN di salvare dei registri delle attività degli utenti, PIA ha rimosso le sue infrastrutture dal paese. Agli utenti Linux potrebbe interessare sapere che il codice di tutte le app di PIA è open-source, così avrai un’idea più chiara del codice che viene eseguito sul tuo dispositivo.

Puoi provare l’interfaccia grafica di PIA su Linux per 30 giorni con la sua garanzia di rimborso. Ho testato questa opzione abbonandomi per un mese e contattando successivamente il servizio clienti. L’operatore mi ha chiesto il motivo della richiesta, ma non ha insistito oltre e ha confermato immediatamente il rimborso. Ho ricevuto i miei soldi la settimana successiva.

PIA sblocca: Netflix, Amazon Prime Video, ESPN, Showtime e altri servizi.

PIA funziona su: Ubuntu, Debian, Linux Mint, Arch, Windows, Mac, Android, iOS, Chrome, Firefox, Opera.

4. VyprVPN: possiede il 100% della sua infrastruttura server per una maggiore sicurezza

Caratteristiche principali:

- Più di 700 server in oltre 63 paesi

- Dati illimitati per una navigazione senza interruzioni su Linux

- Protegge sino a 10 dispositivi alla volta

- Garanzia di rimborso entro 30 giorni

- Supporto tramite chat 24 ore su 24, e-mail e forum

VyprVPN è una delle pochissime VPN che possiede il 100% della sua infrastruttura server, quindi controlla sia hardware che software. Questo equivale ad avere una maggior sicurezza, in quanto l’utente non dovrà mai passare tramite alcuna posizione server esterna. Inoltre, l’azienda ha creato il suo sistema DNS “zero-knowledge” invece che affidarsi a indirizzi DNS forniti da terzi. Queste funzionalità aiutano a rendere VyprVPN un servizio sicuro per Linux.

Nonostante VyprVPN abbia mantenuto alcuni registri degli indirizzi IP dei clienti fino al 2018, basandosi sul feedback ricevuto ha deciso successivamente di non tenere più alcun registro. Successivamente, ha assunto Leviathan Security per eseguire test indipendenti e garantire che nessuna informazione personalmente identificabile potesse essere raccolta.

Ovviamente, VyprVPN possiede una serie di funzionalità di sicurezza che ci si aspetta da una VPN premium. Tra queste vi sono diversi protocolli (OpenVPN, L2TP/IPsec e PPTP), crittografia efficace per nascondere i tuoi dati e un blocco di rete per prevenire perdite di dati.

Lo svantaggio principale di VyprVPN è che possiede la rete di server più piccola di questa lista. Avere una rete di server estesa aiuta a ridurre il carico di ogni singolo server, in modo che non influisca negativamente su velocità e prestazioni. Fortunatamente, ne possiede comunque diversi nei paesi più popolari. Ti consiglio di dare un’occhiata alla lista delle posizioni per verificare che copra i paesi che ti interessano.

Puoi provare i server sicuri di VyprVPN per 30 giorni con la sua garanzia di rimborso. Grazie al servizio clienti sempre disponibile via chat ed e-mail, otterrai il tuo rimborso senza problemi. L’ho testato personalmente e posso confermare che non troverai alcun ostacolo. Inoltre, il servizio clienti di VyprVPN è disponibile anche in italiano.

VyprVPN sblocca: Netflix, Disney+, HBO Max, Hulu e altri.

VyprVPN funziona su: Ubuntu, Linux Mint, Windows, MacOS, Android, iOS, Chromebook, Apple TV, Android TV, Fire Stick e Kodi.

5. Hotspot Shield: protocollo di crittografia brevettato ad alta velocità per proteggere Linux

Caratteristiche principali:

- Più di 1.800 server in oltre 80 paesi

- Banda illimitata per un uso continuato su Linux

- Connetti sino a 10 dispositivi alla volta

- Garanzia di rimborso entro 45 giorni

- Servizio clienti disponibile 24 ore su 24 via chat

Hotspot Shield è un’opzione eccellente per gli utenti Linux che desiderano velocità, ma non vogliono mettere a repentaglio la loro sicurezza. Il suo protocollo Hydra è ottimizzato per connessioni rapide e sicure, secondo le stime le velocità di connessione dovrebbero essere 2,4 volte superiori rispetto a quelle ottenute con OpenVPN, con particolare efficacia sulle connessioni a lunga distanza.

Ho testato Hotspot Shield su Ubuntu ottenendo velocità medie di 148Mbps, con 171Mbps di picco massimo col server locale di Berlino e 135Mbps di velocità minima con il server di New York. Non si tratta delle velocità più alte su questa lista, ma sono sufficienti per navigare, scaricare e streammare simultaneamente senza problemi.

Un piccolo svantaggio è che Hotspot Shield è stata coinvolta in uno scandalo riguardante la privacy nel 2016 quando il Centre for Democracy and Technology scoprì che il servizio reindirizzava gli utenti su siti di e-commerce e installava JavaScript per pubblicità e tracker. Tuttavia, l’azienda smentì tutte le accuse considerandole infondate e sembrerebbe che questo tipo di attività siano cessate.

Puoi provare i server ad alta velocità di Hotspot Shield gratis per 45 giorni sfruttando la sua garanzia di rimborso. Non dovrai fare altro che inoltrare una richiesta di rimborso tramite il modulo di contatto e un operatore del servizio clienti ti contatterà entro 24 ore per confermare. Si tratta di un modo rapido e semplice per avere indietro i tuoi soldi.

Hotspot Shield sblocca: Netflix, Disney+, Hulu, Amazon Prime Video e altri.

Hotspot Shield funziona su: Ubuntu, Debian, CentOS, Fedora, Windows, MacOS, Android, iOS e Chrome.

Perché hai bisogno di una VPN per Linux?

Linux può anche essere più sicuro di Windows, ma ti espone comunque a diversi pericoli online se non prendi le dovute precauzioni. Eccoti alcune ragioni per cui usare una VPN su Linux è una buona idea:

- Migliora la privacy: senza VPN, verrai tracciato continuamente sul web attraverso il tuo indirizzo IP e altri dati. Inserzionisti e il tuo fornitore di servizi internet sono solo due dei soggetti che perseguono queste pratiche. Con una di queste VPN per Linux, potrai proteggere la tua identità online e tenere la tua attività riservata grazie alle loro politiche no-log.

- Rafforza la sicurezza: è meglio che le tue informazioni siano criptate quando ti connetti, soprattutto sulle reti pubbliche. Utenti malintenzionati che condividono la tua rete possono recuperare dati sensibili oppure violare il tuo dispositivo se non utilizzi una VPN di qualità.

- Sblocca contenuti: per avere accesso alle librerie globali di Netflix, HBO, Hulu e altri, dovrai sostituire il tuo indirizzo IP con uno corrispondente a un altro paese. Una VPN esegue questa sostituzione in pochi secondi, permettendoti di guardare un’enorme quantità di contenuti precedentemente bloccati. Puoi persino usare una VPN in paesi con restrizioni del web per bypassarle e navigare liberamente.

- Uso di torrent sicuro: se scarichi via torrent contenuti che potrebbero violare le leggi sui diritti d’autore, avere un VPN è fondamentale. Quando usi torrent senza VPN, il tuo vero indirizzo IP è visibile ad altri utenti, il che rende pubblica la tua identità e aumenta il rischio di ricevere una multa.

Come ottenere la miglior VPN per Linux

Per proteggerti online e godere della miglior esperienza VPN su Linux, devi cercare:

- Compatibilità Linux comprovata: molte VPN supportano Windows e Mac, ma Linux viene spesso ignorato. Assicurati che la VPN di tua scelta supporti Linux (come tutte quelle su questa lista).

- Sicurezza di alto livello: la tua VPN deve includere diversi protocolli di crittografia moderni (preferibilmente anche l’OpenVPN) o almeno la crittografia AES-256 bit, un blocco di rete, politica no-log e firewall.

- Server rapidi: la tua VPN non deve peggiorare le tue prestazioni. Una VPN rapida ti consentirà di navigare, streammare e scaricare senza rallentamenti.

- Abilità di sbloccare materiale sottoposto a restrizioni geografiche: dallo sblocco di siti di streaming come Netflix al superamento di restrizioni governative come quelle cinesi, la tua VPN deve offrirti un accesso affidabile alle informazioni che desideri.

- Uso di torrent sicuro: una VPN di qualità renderà anonimo il tuo indirizzo IP durante l’uso di torrent, così il tuo fornitore di servizi internet e i proprietari di diritti d’autore non potranno monitorare la tua attività.

- Politica sulla privacy efficace: assicurati che la tua VPN persegua una rigida politica no-log e sia conosciuta per tutelare la privacy dei suoi utenti. Un’ispezione da un ente indipendente sarebbe ancora meglio.

- Servizio clienti sempre disponibile: per risolvere rapidamente qualsiasi problema tecnico possa insorgere.

Tabella comparativa: Le migliori VPN per la Linux nel 2024

| ExpressVPN | CyberGhost | PIA | |

| Compatibile con distribuzioni Linux | Ubuntu, Debian, Fedora, Mint, Arch, Raspberry Pi | Ubuntu, Fedora, Mint, CentOS, Pop!OS, Kali | Ubuntu, Mint, Debian, Fedora, Arch |

| GUI/ Interfaccia di navigazione | ✓ | ✘ | ✓ |

| Sblocca Netflix | ✓ | ✓ | ✓ |

| Consente l’uso di torrent | ✓ | ✓ | ✓ |

| Blocco di rete | ✓ | ✓ | ✓ |

| Dispositivi connessi | 8 | 7 | Illimitato |

| Garanzia di rimborso (giorni) | 30 | 45 | 30 |

FAQ: Linux e VPN

Come posso configurare manualmente una VPN per Linux?

Dipende dalla distribuzione di tua scelta. Il primo passo è scegliere una VPN di qualità per Linux. Non tutte le VPN funzionano bene con Linux, quindi punta su quelle più collaudate. Tieni presente che configurare manualmente una VPN su Linux è un po’ più complicato rispetto alla configurazione di Windows o MacOS. Di solito implica l’aggiunta di un file di installazione Linux in una penna USB.

Usa un comando boot per caricare il sistema operativo nella penna USB invece che nel dispositivo di default. Da qui puoi scegliere di usare Linux come unico sistema operativo, oppure tenere entrambe le piattaforme installate simultaneamente e passare da una all’altra.

Io ti consiglio di visitare il sito della VPN di tua scelta e trovare la relativa guida all’installazione su Linux: ti offrirà delle semplici istruzioni per configurare la tua VPN in meno di 5 minuti.

Quali sono le VPN per Linux da evitare?

Ci sono 3 VPN in particolare che dovresti evitare di usare con Linux:

- USAIP: la sua ultima versione supporta solo il protocollo di crittografia PPTP, poco sicuro, e non offre nemmeno una politica no-log sicura o un’app nativa per Linux.

- Opera Free VPN: questa non è una VPN, ma un servizio proxy HTTPS che cripta solo il traffico del tuo browser. Rispetto a tutte le VPN da me testate su questa pagina, offre velocità molto inferiori.

- PrivateVPN: nonostante PrivateVPN sia un’ottima scelta su Windows e Mac, non posso raccomandarla in quanto non offre un’app nativa per Linux.

Qual è la distribuzione Linux migliore per la privacy?

Posso creare la mia VPN Linux personale gratuitamente con OpenVPN, WireGuard o un altro protocollo?

Posso usare una VPN su Linux per usare torrent in modo sicuro?

Sì, con una VPN di qualità puoi usare torrent in modo anonimo su Linux. Connettendoti alla VPN, il tuo indirizzo IP viene sostituito con un altro. Mentre scarichi torrent, chiunque monitori l’attività del tuo indirizzo IP non sarà in grado di risalire a te. Ciò significa che puoi usare torrent senza preoccuparti della tua sicurezza online.

Che crittografia VPN dovrei usare con Linux?

Dovresti usare una VPN di qualità con crittografia di livello militare a 256-bit per avere la connessione più sicura per nascondere i tuoi dati da hacker e altri occhi indiscreti. Tuttavia, la crittografia a 128-bit è comunque efficace e ti offrirà una velocità un po’ più elevata. Questo la rende un’opzione versatile per lo streaming e altre attività dove la sicurezza non è così importante.

Posso usare una VPN gratuita con Linux?

Esistono alcune buone VPN gratuite per Linux, ma ti consiglio di evitarle.

Dovresti evitarle per diverse ragioni, in quanto le VPN gratis hanno velocità e banda ridotte che offrono una qualità di streaming più bassa, download più lenti e una navigazione rallentata. Impongono anche limiti al consumo dati, dandoti un tempo limite per usare la connessione oppure persino interrompendola nel bel mezzo delle tue attività. Molti fornitori gratuiti usano le pubblicità per guadagnare, interrompendo costantemente la tua esperienza.

Puoi evitare tutti questi problemi utilizzando una VPN per Linux di qualità. Con ExpressVPN, potrai navigare privatamente sui suoi server ad alta velocità con banda illimitata, bassa latenza e persino avendo accesso a numerosi siti di streaming popolari. Nonostante abbia un prezzo accessibile, potrai addirittura testarla senza alcun impegno sfruttando la sua politica sui rimborsi. Prova personalmente ExpressVPN per 30 giorni con la sua garanzia di rimborso.

Proteggi la tua installazione Linux con una VPN di prima qualità

Linux può essere più sicuro di Windows e Mac, ma puoi comunque diventare vittima di diversi tipi di crimini informatici senza una VPN. Se per te la sicurezza e la privacy sono importanti, e desideri evitare che il tuo fornitore di servizi internet, degli hacker o persino il governo, spiino le tue attività, dovrai munirti di una VPN.

Anche se non ti preoccupi particolarmente della privacy, una VPN ti fornisce una maggiore libertà online. Con una VPN di qualità puoi sbloccare numerosi servizi di streaming come Netflix, siti di notizie da tutto il mondo, e persino bypassare le censure imposte dal governo in certi paesi. Tuttavia, devi accertarti che la tua VPN offra un client nativo per Linux per una maggiore semplicità di installazione e utilizzo.

Dopo aver testato diverse VPN per Linux, io consiglio ExpressVPN come prima scelta. Offre server ad alta velocità, supporta numerose distribuzioni Linux e fornisce un client nativo con un set di comandi semplice per connetterti immediatamente. Verificalo personalmente: prova il servizio per 30 giorni con la sua garanzia di rimborso.