I 15 Attacchi Hacker Più Memorabili

Il cybercrimine e la sicurezza online sono diventati tra i problemi sociali più importanti del XXI secolo.

Nota del redattore: diamo valore al rapporto con i nostri lettori e ci adoperiamo per guadagnarci la tua fiducia attraverso la trasparenza e l’integrità. Facciamo parte dello stesso gruppo societario che possiede alcuni dei prodotti leader di settore recensiti su questo sito: Intego, CyberGhost, ExpressVPN e Private Internet Access. Questo, però, non influenza il nostro processo di valutazione perché ci atteniamo a una rigorosa metodologia di verifica.

I 15 Attacchi Hacker Più Memorabili!

1WannaCry

Negli ultimi due anni, la presenza online dei cosiddetti ransomware (malware che rendono inaccessibili i dati dei computer infettati e che portano alla richiesta del pagamento di un riscatto per rimuovere le limitazioni) è aumentato vertiginosamente. I malfattori utilizzano il phishing per limitare il vostro accesso o prendere il controllo del vostro sistema per poi chiedere un riscatto in Bitcoin.

In pochi giorni, migliaia di organizzazioni e aziende di 150 paesi diversi, incluso il Servizio sanitario nazionale inglese (NHS), si videro bloccare l’accesso alle proprie reti dalla crittografia Wannacry. I malfattori chiesero un bel po’ di soldi per sbloccare il codice.

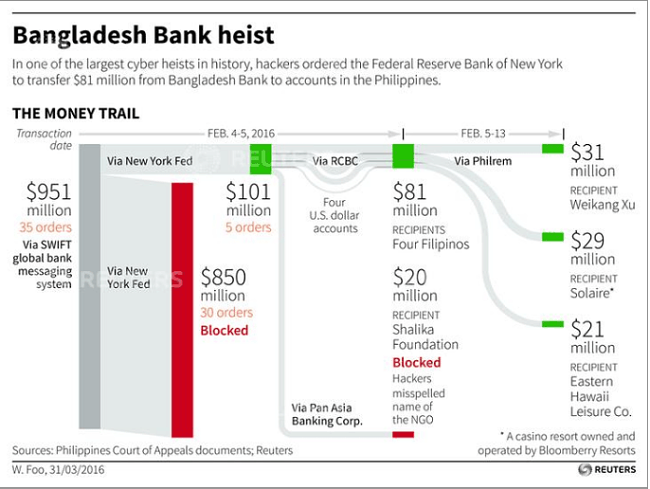

2Cyber-rapina alla Bangladesh Bank

Questa è diventata famosa per il modo in cui gli hacker bypassarono i sistemi informatici della Bangladesh Bank.

La banda di criminali dietro a tutto questo stava per prelevare quasi 850 milioni di dollari, ma un semplice errore di trascrizione accese dei sospetti. I malfattori riuscirono comunque a portar via circa 81 milioni di dollari, di cui solo circa 18 milioni vennero poi recuperati, e in seguito furono collegati a dei precedenti attacchi ad altre banche asiatiche.

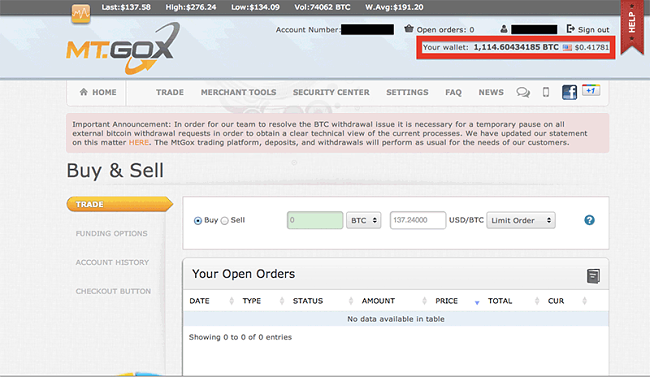

3Bitcoin Exchange su Mt Gox

Esiste una moltitudine di bitcoin exchange o siti su cui si possono acquistare Bitcoin. Nel febbraio del 2014, l’exchange Mt Gox, a quel tempo il più grande al mondo, smise improvvisamente di fare trading.

Successivamente venne arrestato uno sviluppatore francese, Mark Kerpeles, che aveva acquistato Mt Gox nel 2001, per frode e appropriazione indebita, sebbene non fu direttamente collegato al furto.

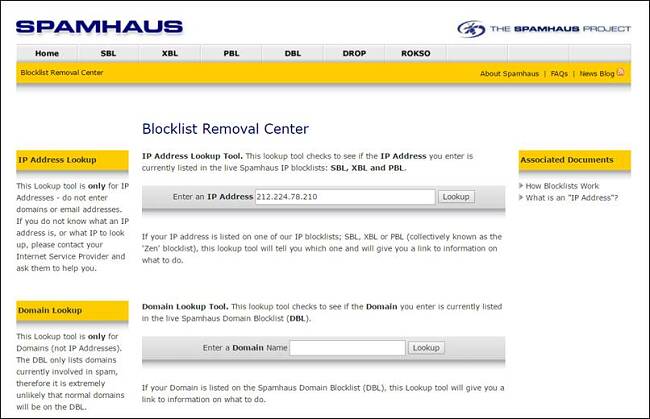

4Spamhaus

Spamhaus è una delle app anti-spam più diffuse al mondo, avendo a disposizione un grosso elenco di server noti per essere fonti di contenuti malevoli.

5PlayStation Network

Nell’aprile 2011, il gruppo di hacker LulzSec violò la Sony PlayStation Network.

6CitiGroup

Nel 2011, questo cyber-attacco ai servizi finanziari della Citigroup ha evidenziato la scarsa sicurezza delle piattaforme online dell’azienda. Gli hacker trovarono una backdoor che gli diede accesso a degli importantissimi dati privati.

7Stuxnet

Ci sono diversi casi documentati di malware utilizzati dai governi per determinati scopi militari.

Un esempio è la “bomba logica” lanciata a quanto pare dalla CIA, e un altro esempio è Stuxnet, un virus scoperto nel 2010. Questo fu programmato appositamente per attaccare e infettare le centrali della Siemens, infettando 200.000 computer, distruggendo almeno 1.000 macchine e facendo fuori un quinto delle capacità nucleari dell’Iran.

8 Conficker

Conficker è un noto e curioso tipo di malware. Scoperto nel 2008, nessuno sa esattamente da dove venga fuori o chi l’abbia creato. Difficile da eliminare, ha continuato a infettare e distruggere sistemi in giro per il mondo.

9Iceman

Lavorando come consulente informatico di giorno, Max Ray Butler era molto rispettato nel suo settore. Tuttavia, di notte, agiva da ignobile hacker dietro al nome di “Iceman”.

10 Operazione Get Rich

Normalmente, i rivenditori più conosciuti con sede negli Stati Uniti sono sottoposti a una serie di potenti attacchi da parte di hacker, in quanto questi malfattori cercano di rubare i dettagli delle carte di credito e di debito dei vari clienti per poterle utilizzare.

Questo tipo di attacchi condotti da Alberto Gonzales insieme alla sua banda di criminali, utilizzava quelle che noi chiamiamo “SQL injections” per sfruttare i punti deboli di una malsicura rete WiFi pubblica o aziendale.

11 Operazione Shady RAT

Operazione Shady RAT è il nome utilizzato per descrivere una serie di cyberattacchi continui che avevano come obiettivo 74 organizzazioni diverse in 14 paesi diversi. L’Agenzia Mondiale Anti-Doping e il Comitato Olimpico Internazionale furono presi di mira prima dei Giochi Olimpici del 2008 e, nonostante il dito venne puntato contro la Cina, nessuno fu in grado di dire chi c’era dietro a questi attacchi.

Sappiamo solo che è stato utilizzato lo stesso approccio tramite sistema di accesso remoto per ottenere il controllo dei computer delle vittime.

12 DDoS in Estonia

In Estonia, tra aprile e maggio del 2007, lo spionaggio digitale “straboccò”, trasformandosi in un conflitto cibernetico aperto. In una settimana, le ondate di attacchi DDoS si riversarono sui server del governo, inclusi quelli riguardanti istruzione, media e banche. In pochi giorni venne paralizzata l’intera economia, la vita quotidiana e la distribuzione dei servizi pubblici.

Questi attacchi spinsero tutte le organizzazioni militari a rivedere l’importanza della propria sicurezza di rete.

13 Sven Jaschan/ Delta Airlines

Uno studente tedesco, Sven Jaschan, ha condotto uno degli attacchi hacker più sconvolgenti al mondo comodamente dalla sua cameretta. A 18 anni e ancora a casa dei genitori, gli si addebita la creazione del virus Sasser, un virus auto-distribuente e duplicabile che distruggeva i vulnerabili sistemi operativi di Windows.

La Delta Airlines fu duramente colpita e dovette cancellare tantissimi voli transatlantici. Alla fine il ragazzo venne catturato dopo una misteriosa soffiata, ma il virus aveva già causato dei danni del valore di oltre 500 milioni di dollari.

14 MafiaBoy

C’è un altro adolescente dietro al cyber-attacco che vede un genio insubordinato lanciare dei potentissimi attacchi DDoS. Il malfattore, Micheal Calce, fu in grado di infiltrarsi in Yahoo, Amazon, CNN, Fifa.com e eBay.

15 Virus Melissa

Cos’è l’Hacking e Chi c’è Dietro?

L’hacking è un accesso non autorizzato a una rete o computer ed è solitamente commesso per scopi finanziari, per estrapolare dati o per danneggiare. Dalla spia governativa sotto copertura all’adolescente incazzato, dall’entità politica scontenta ai semplici truffatori, chiunque abbia l’inclinazione e le capacità giuste può hackerare un sistema.

Dai ragazzini in cerca di guai con del talento sprecato ai cyber terroristi organizzati che vogliono fare soldi, negli ultimi dieci anni si è vista un’impennata di casi hacker. Questi attacchi causano dei danni ad aziende e governi, alzando gli standard della vita. Ma come potete proteggere il vostro dispositivo e le attività online da questi attacchi?

Per difendersi al meglio dai cyber crimini, vi consigliamo di utilizzare una VPN.

Inoltre, tenete il vostro sistema sempre aggiornato, assicuratevi che il vostro anti-virus, firewall, ecc. siano attivi, e fate attenzione ai siti web e ai contenuti sospetti.

Nota del redattore: diamo valore al rapporto con i nostri lettori e ci adoperiamo per guadagnarci la tua fiducia attraverso la trasparenza e l'integrità. Facciamo parte dello stesso gruppo societario che possiede alcuni dei prodotti leader di settore recensiti su questo sito: Intego, CyberGhost, ExpressVPN e Private Internet Access. Questo, però, non influenza il nostro processo di valutazione perché ci atteniamo a una rigorosa metodologia di verifica.

Lascia un commento

Annulla