Cos’è la crittografia AES? Cosa significa e come funziona

La crittografia AES, acronimo di Advanced Encryption Standard, è un sistema per mantenere al sicuro i dati digitali. Codifica le tue informazioni in un codice decifrabile solo da chi possiede la chiave appropriata. Questo metodo è ritenuto affidabile in tutto il mondo da governi, aziende e persino dalle app e dai dispositivi da te utilizzati ogni giorno per proteggere i dati sensibili.

AES utilizza una chiave segreta per proteggere le tue informazioni. È un sistema veloce, affidabile e incredibilmente sicuro, motivo per cui oggi è il metodo di crittografia più diffuso. Dalle email all’online banking, AES lavora dietro le quinte per mantenere i tuoi dati privati e lontani dai malintenzionati. Nota del redattore: diamo valore al rapporto con i nostri lettori e ci adoperiamo per guadagnarci la tua fiducia attraverso la trasparenza e l’integrità. Facciamo parte dello stesso gruppo societario che possiede alcuni dei prodotti leader di settore recensiti su questo sito: Intego, CyberGhost, ExpressVPN e Private Internet Access. Questo, però, non influenza il nostro processo di valutazione perché ci atteniamo a una rigorosa metodologia di verifica.

In sintesi: cos’è l’Advanced Encryption Standard (AES)?

AES è un sistema di crittografia in grado di mantenere i tuoi dati al sicuro mediante l’utilizzo della stessa chiave per bloccarli (crittografarli) e sbloccarli (decrittografarli). Viene anche definita crittografia simmetrica: è semplice ed efficiente, ma allo stesso tempo estremamente sicura. Si utilizza spesso perché funziona rapidamente e gestisce con facilità piccole e grandi quantità di dati.

AES protegge i dati dividendoli in pacchetti di dimensioni predefinite, chiamati blocchi, la cui estensione è sempre di 128 bit (in pratica 16 caratteri). Per proteggere questi blocchi, potrai scegliere una delle tre dimensioni della chiave: 128 bit, 192 bit o 256 bit. Ognuna di queste chiavi crea un numero impressionante di combinazioni possibili:

- Chiave a 128 bit: circa 3.4 seguito da 38 zeri

- Chiave a 192-bit: circa 6.2 seguito da 57 zeri

- Chiave a 256-bit: circa 1.1 seguito da 77 zeri

Per crittografare i tuoi dati, AES utilizza un processo chiamato Substitution-Permutation Network (SPN). Scompone i tuoi dati in una serie di passaggi, chiamati round. Il numero di passaggi dipende dalla dimensione della chiave: 10 per una chiave a 128 bit, 12 per una a 192 bit e 14 per una a 256 bit. Ogni fase aggiunge ulteriori livelli di complessità, rendendo la chiave praticamente impossibile da violare per gli hacker.

Potresti domandarti perché esistono chiavi di diverse dimensioni e perché non utilizziamo sempre la più efficace, AES-256. Il motivo è la quantità di risorse necessarie per crittografare i dati. Una chiave più avanzata, come quella a 256 bit, utilizza una maggiore potenza di elaborazione e può scaricare la tua batteria o rallentare un dispositivo. Ma la tecnologia ha ormai ridotto queste differenze a tal punto da rendere AES-256 la scelta principale per una sicurezza di altissimo livello.

Perché utilizziamo lo standard AES?

AES costituisce uno standard di crittografia affidabile da oltre 20 anni perché è veloce, sicuro e attendibile. Originariamente si chiamava Rijndael, ed è stato sviluppato nel 1998 da due crittografi belgi, Vincent Rijmen e Joan Daemen. Nel 2001, il National Institute of Standards and Technology (NIST) degli Stati Uniti ha scelto AES per sostituire l’obsoleto Data Encryption Standard (DES).

DES utilizzava una chiave a 56 bit, considerata potente quando venne introdotta negli anni ’70. Ma nel 1999 i ricercatori erano riusciti a decifrarla in sole 22 ore utilizzando la tecnologia dell’epoca.

I computer avanzati attuali possono decifrarla in meno di sei minuti. Di conseguenza, il sistema DES è diventato del tutto inadeguato alle moderne esigenze di crittografia.

AES è invece destinato a durare nel tempo. Una chiave AES a 128 bit presenta 3,4 x 10³⁸ combinazioni, per cui i super-computer più veloci impiegherebbero circa 36 quadrilioni di anni per decifrarla. Una chiave a 256 bit è ancora più sicura, con un numero di combinazioni talmente elevato da essere impossibile da decifrare con la tecnologia attuale.

Il vantaggio di AES è la sua velocità di funzionamento. Potrai criptare grandi quantità di dati senza rallentamenti, motivo per cui viene impiegata per ogni tipo di operazione, dall’online banking alla messaggistica sicura.

Dove viene utilizzata la crittografia AES?

La crittografia AES è presente ovunque, dai dispositivi personali alle reti globali. Ecco dove viene comunemente utilizzata:

- Messaggistica – App come WhatsApp e Signal utilizzano l’AES per mantenere le tue conversazioni private e accessibili ai soli destinatari.

- Crittografia di archivi e file – Strumenti come BitLocker e FileVault utilizzano l’AES per proteggere file e interi archivi, impedendo gli accessi non autorizzati.

- Archiviazione cloud – Servizi come AWS crittografano i tuoi dati con AES, mantenendoli protetti e rispettando rigorosi standard di sicurezza.

- Reti WiFi – I moderni protocolli di sicurezza WiFi, come WPA3, utilizzano AES per proteggere i dati scambiati tra i tuoi dispositivi e il router.

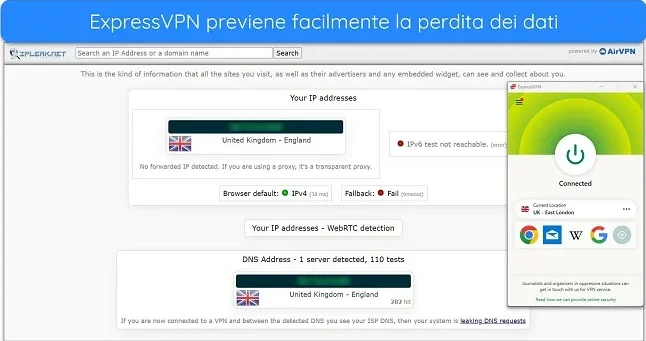

- VPN – Le reti private virtuali si affidano all’AES per crittografare il tuo traffico internet, assicurando la riservatezza delle tue attività online.

![Screenshot di come passare dalla crittografia a 128 bit a quella a 256 bit su PIA.]()

- Piattaforme e-commerce – I negozi online proteggono i dettagli dei pagamenti con AES per tutelare i tuoi dati personali e quelli della carta di credito durante le transazioni.

- Sistemi bancari – Le banche crittografano con AES i dati presenti sulle loro piattaforme, garantendo la sicurezza del tuo conto e delle tue transazioni.

- Agenzie governative – I governi utilizzano AES, in particolare con chiave a 256 bit, per proteggere le comunicazioni classificate e i dati sensibili.

- Enti sanitari – Le cartelle cliniche dei pazienti vengono crittografate con AES per rispettare leggi sulla privacy come il GDPR e per garantire la riservatezza.

- App mobili – Molte app crittografano i dati memorizzati con AES, proteggendoli anche in caso di smarrimento o furto del tuo telefono.

Modelli di implementazione AES

La crittografia AES è in grado di svolgere diverse funzioni a seconda delle esigenze dell’app. Questi “modelli di funzionamento” determinano il modo in cui AES elabora e protegge i dati. Il tipo di scelta influisce sulla sicurezza e sull’efficienza della crittografia. Ecco i modelli più comuni:

ECB (Electronic Codebook)

Questa modalità divide i tuoi dati in porzioni, chiamate blocchi, e cripta ciascuno di essi separatamente. Pur essendo semplice e consentendo l’elaborazione in parallelo, non è ideale per gestire grandi quantità di dati o quelli ripetitivi. Gli schemi possono infatti apparire nella versione crittografata, rendendola meno sicura.

CBC (Cipher Block Chaining)

In questa modalità, ogni blocco di dati viene combinato con la versione crittografata del blocco precedente prima di essere codificato. Viene così generato un effetto a catena per rendere molto più difficile ai malintenzionati l’individuazione dello schema. Il primo blocco utilizza un cosiddetto Vettore di Inizializzazione (IV), un valore iniziale unico, per cominciare in modo sicuro.

CTR (Counter)

CTR trasforma AES in un cifrario di flusso combinando un contatore (diverso a ogni blocco) e un codice nonce unico (un numero utilizzato una sola volta) come input. Il risultato viene poi combinato con i tuoi dati per creare la versione crittografata. CTR è veloce, funziona bene in caso di elaborazione parallela ed è ideale quando hai l’esigenza di accedere in modo casuale ai dati crittografati.

OFB (Output Feedback)

Come CTR, OFB trasforma AES in un cifrario di flusso, ma il suo funzionamento è leggermente diverso. Utilizza un IV per generare una sequenza di chiavi (casuale), poi combinata con i tuoi dati per crittografarli. OFB deve elaborare ogni blocco seguendo un ordine, quindi è più lento di CTR. In caso di errore nella trasmissione, questo può influire sui blocchi successivi.

CFB (Cipher Feedback)

CFB è simile a OFB ma funziona su quantità di dati minori, come i byte. Cifra l’IV e combina il risultato con i tuoi dati per creare il testo in codice. Ogni nuovo pezzo di dati crittografati viene utilizzato per contribuire alla cifratura del blocco successivo. Richiede un’elaborazione sequenziale come OFB, pertanto potrebbe rallentare le operazioni.

GCM (Galois/Counter Mode)

GCM è una modalità più avanzata in grado di svolgere due operazioni contemporaneamente – crittografare i tuoi dati e verificarne l’integrità per assicurarsi l’assenza di alterazioni. È molto rapida, supporta l’elaborazione in parallelo e viene spesso utilizzata nei protocolli di rete sicuri come HTTPS.

Funzionalità della crittografia AES

A rendere la crittografia AES così efficace è la sua combinazione di elevata sicurezza e praticità di progettazione. È stata concepita per affrontare le sfide moderne, rimanendo al contempo veloce ed efficiente. Analizziamo le funzionalità per cui AES è lo standard di riferimento per la crittografia:

- Crittografia simmetrica – AES utilizza la stessa chiave per bloccare (criptare) e sbloccare (decriptare) i dati. In questo modo è più semplice e veloce rispetto ai metodi con due chiavi differenti.

- Dimensione fissa dei blocchi – Divide i dati in pacchetti chiamati blocchi, ciascuno di 128 bit (16 caratteri circa). La dimensione fissa garantisce coerenza e velocità nell’elaborazione dei dati.

- Lunghezza variabile delle chiavi – Potrai scegliere tra 128, 192 o 256 bit. Le chiavi più lunghe sono più sicure, ma richiedono una maggiore potenza di calcolo per essere impiegate.

- Struttura di sostituzione-permutazione di rete (SPN) – AES scompone i dati, sostituendoli e riorganizzandoli in più fasi. Con questa architettura risulta incredibilmente difficile da decifrare.

- Multipli round di crittografia – AES crittografa i dati in 10, 12 o 14 round, a seconda della dimensione della chiave. Ogni ciclo aggiunge complessità, rendendo i dati virtualmente inviolabili.

- Resistenza all’hacking – AES è stata ideata per respingere i metodi di hacking più comuni, come gli attacchi di tipo brute-force. La sua complessità garantisce la sicurezza dei tuoi dati contro le minacce moderne.

- Prestazioni efficienti – AES funziona rapidamente e non richiede un’elevata potenza di elaborazione. Risulta efficiente per i server più potenti e per i dispositivi più economici, come i telefoni.

- Standard aperto – L’algoritmo di AES è pubblico, per cui chiunque può utilizzarlo o rivederlo. Questo aspetto genera un clima di fiducia e consente un’adozione diffusa in tutto il mondo.

Come funziona la crittografia AES?

La crittografia AES funziona trasformando i dati leggibili in un formato sicuro e criptato, accessibile soltanto a chi possiede la chiave corretta. Ecco una descrizione dettagliata di come funziona il processo:

Fase 1: la chiave

Il punto centrale della crittografia AES è la chiave, una sorta di lunga parola d’ordine con la quale si indica all’algoritmo di crittografia la modalità di scomposizione dei dati. AES utilizza chiavi di tre diverse dimensioni: 128 bit, 192 bit e 256 bit. Più estesa è la chiave, più efficace è la crittografia. AES a 128 bit è comunque un sistema molto sicuro e viene comunemente utilizzato.

La chiave stessa è una sequenza di bit generata casualmente, ed è proprio la sua casualità a rendere AES sicuro. Per esempio, una chiave a 128 bit presenta 2^128 combinazioni possibili, per cui un attacco di tipo brute-force richiederebbe una quantità di tempo inimmaginabile per avere successo, anche con i computer più potenti.

Procedura di pianificazione chiave:

- La chiave viene sottoposta a un processo di espansione per creare differenti round.

- Queste chiavi derivano da quella originale.

- Ogni round è unico e viene utilizzato in ogni ciclo di crittografia per aggiungere un ulteriore livello di sicurezza.

Fase 2: suddivisione dei dati in blocchi

AES è un cifrario a blocchi, ovvero cripta i dati in pacchetti di dimensioni fisse. La dimensione del blocco AES è sempre di 128 bit (16 byte). Se i tuoi dati superano questa lunghezza, AES li divide in vari blocchi da 128 bit e li cripta separatamente. Se invece sono più corti, viene aggiunto un riempimento per adattarli.

Procedura di riempimento:

- Il riempimento è necessario perché AES richiede un blocco completo di 128 bit.

- Uno degli schemi di riempimento più diffusi è PKCS#7.

- Il riempimento aggiunge byte alla fine del blocco di dati finché non si adatta perfettamente alla dimensione attesa.

I blocchi vengono trattati come una matrice 4×4 di byte. Questa struttura a matrice consente ad AES di eseguire le varie fasi di crittografia in modo sistematico. Tutte le operazioni vengono eseguite sulle righe e sulle colonne di questa matrice.

Fase 3: SubByte – Sostituzione di byte

Quando i tuoi dati sono stati suddivisi in blocchi, AES inizia il processo chiamato SubBytes. Sostituisce ogni byte del blocco di dati con un altro valore specifico mediante una tabella di sostituzione (S-box). La S-box è una combinazione predefinita e non lineare pensata per generare confusione.

Caratteristiche principali di SubBytes:

- S-box è immune alla crittoanalisi lineare e differenziale.

- Ogni byte del blocco viene sostituito con il valore corrispondente della S-box.

- Questo passaggio rende i dati imprevedibili.

La S-box utilizzata in AES è costruita con criteri matematici per garantire un’elevata resistenza agli attacchi, motivo per cui è una parte essenziale della sicurezza AES.

Fase 4: ShiftRows – Ridisposizione delle righe

Dopo la sostituzione, AES esegue il passaggio ShiftRows. Ogni riga del blocco di dati 4×4 viene così spostata a sinistra di un certo numero di posizioni. Ecco come funziona ShiftRows:

- La prima riga rimane invariata.

- La seconda riga si sposta a sinistra di un byte.

- La terza riga si sposta a sinistra di due byte.

- La quarta riga si sposta a sinistra di tre byte.

Attraverso questo passaggio si ottiene un’ulteriore diffusione, garantendo un’influenza dei bit dei dati in ingresso sul maggior numero possibile di parti dell’output. Come risultato, i byte della stessa colonna non saranno più raggruppati, rendendo molto più difficile per un malintenzionato determinare la struttura originale dei dati. L’obiettivo è quello di distribuire i dati sull’intero blocco, rendendo i modelli ancor più confusi.

Passo 5: MixColumns – Mescolamento delle colonne

Successivamente viene eseguito il passaggio MixColumns. Ogni colonna del blocco subisce una trasformazione matematica legata alla moltiplicazione del campo di Galois. In altri termini, i byte di ogni colonna vengono combinati e moltiplicati per valori fissi utilizzando operazioni definite in uno speciale campo finito.

In questo modo viene aggiunta un’ulteriore diffusione, assicurando che una piccola modifica nei dati originali porti a grandi differenze nei dati crittografati. Combinando byte di righe diverse, MixColumns contribuisce a diffondere gli effetti di ciascun byte in tutto il blocco.

MixColumns viene saltato nel ciclo finale di AES perché, a quel punto, un’ulteriore mescolamento non aumenterebbe significativamente la sicurezza. Saltarlo rende invece la decrittazione più semplice ed efficiente, senza compromettere l’efficacia della crittografia.

Fase 6: AddRoundKey – Utilizzo della chiave

Ogni blocco è sottoposto quindi a un passaggio chiamato AddRoundKey. Il blocco viene combinato con una parte della chiave di crittografia, nota come round key. A tale scopo si utilizza un’operazione di XOR bitwise, in cui ogni bit del blocco di dati viene combinato con un bit della chiave.

La funzione XOR è cruciale perché è semplice ma efficace nel rimescolare i dati. In presenza di due bit, XOR restituirà 1 se sono diversi e 0 se sono uguali. L’operazione è rapida e semplice da eseguire per un computer, per cui è ideale nei processi di crittografia.

La chiave stessa viene generata utilizzando il sistema Key Schedule di cui abbiamo parlato in precedenza. Ogni chiave circolare è unica e combinarla con i dati in ogni round senza conoscere la chiave originale, rende virtualmente impossibile la decrittazione dei dati. Nella fase AddRoundKey il componente segreto (la chiave) influisce direttamente sui dati, rendendo AES estremamente sicuro.

Fase 7: Rounds – Ripetizione del processo

I passaggi precedenti (SubBytes, ShiftRows, MixColumns, AddRoundKey) vengono poi ripetuti più volte, a seconda della dimensione della chiave:

- Chiave a 128 bit: 10 round.

- Chiave a 192-bit: 12 round.

- Chiave a 256-bit: 14 round.

Ogni round aggiunge ulteriore complessità ai dati, rendendoli sempre più sicuri. Maggiore è il numero di cicli, più difficile diventa per chiunque decifrare i dati crittografati senza la chiave corretta. Nell’ultimo ciclo di crittografia, il passaggio MixColumns viene omesso per semplificare il processo di decrittografia, garantendo comunque la sicurezza dei dati.

Fase 8: i dati crittografati

Al termine dei vari round, il risultato è una versione criptata dei tuoi dati originali, dall’aspetto completamente privo di senso. Senza la chiave appropriata, decifrare questi dati risulta praticamente impossibile.

La crittografia AES trasforma i tuoi dati in un testo cifrato, e potrà tornare a essere leggibile solo utilizzando la stessa chiave e applicando il processo inverso. Il motivo per cui AES è così efficace è la capacità di rendere i dati il più possibile diversi dall’originale, pur consentendo a chi possiede la chiave di invertire il procedimento.

Decrittazione: inversione dei passaggi

Per decifrare i dati, AES eseguirà tutti questi passaggi in ordine inverso. Il processo inizia partendo dai dati crittografati e dalla chiave, e “riavvolge” ogni round passo dopo passo, restituendo ai dati crittografati la loro forma originale. Ogni passaggio inverso riproduce la rispettiva controparte di crittografia:

- Inversione SubByte: i valori sostituiti vengono rimpiazzati con i byte originali attraverso una S-box inversa.

- Inversione ShiftRows: le righe vengono riportate alle loro posizioni originali.

- Inversione MixColumns: le colonne vengono ritrasformate utilizzando la funzione matematica inversa.

- AddRoundKey: la chiave circolare e il blocco vengono nuovamente sottoposti all’operazione XOR per recuperare i dati originali.

La chiave deve coincidere perfettamente, in ogni singolo bit; anche una differenza minima comporta il fallimento della decifrazione. La decodifica AES è essenzialmente un’inversione accuratamente pianificata della crittografia, per garantire la possibilità di decifrare i dati solo a chi possiede la chiave corretta.

Quali sono le differenze tra…

Crittografia simmetrica e asimmetrica

Nella crittografia simmetrica, la stessa chiave viene impiegata per bloccare (crittografare) e sbloccare (decrittografare) i dati. È una tecnica veloce, efficiente e ideale per gestire grandi quantità di dati. Ma presenta un inconveniente: richiede un modo sicuro per condividere la chiave con altri utenti, operazione potenzialmente complicata.

Con la crittografia asimmetrica avrai a disposizione due chiavi: una pubblica e una privata. La chiave pubblica verrà condivisa con chiunque voglia inviare dati crittografati, ma solo la tua chiave privata potrà decifrarli. Per questo motivo la crittografia asimmetrica risulta più sicura per la condivisione dei dati, ma è anche più lenta e comporta una maggiore latenza – è quindi un sistema più adatto a quantità ridotte di informazioni.

AES e RSA

RSA è il metodo di crittografia a doppia chiave: una pubblica per crittografare i dati e una privata per decifrarli. RSA è più lenta di AES, ma è ideale per condividere in modo sicuro informazioni di dimensioni ridotte, come le chiavi di crittografia o la verifica delle firme digitali. Le sue chiavi sono molto più lunghe (per esempio, 2048 bit) in modo da garantire una sicurezza assoluta.

AES impiega invece la stessa chiave per la codifica e la decodifica. È un metodo molto più rapido e adatto a cifrare grandi quantità di dati, come file o comunicazioni intere. In molti casi si utilizza RSA per crittografare la chiave AES, combinando i punti di forza di entrambi i sistemi per ottenere la massima sicurezza ed efficienza.

AES e TKIP

TKIP (Temporal Key Integrity Protocol) è stata concepita come soluzione rapida per migliorare la sicurezza delle reti wireless in cui veniva utilizzata WEP (Wired Equivalent Privacy). Aggiungeva funzionalità come la combinazione di chiavi e il controllo dell’integrità dei messaggi, ma si basava ancora sulla crittografia RC4, obsoleta e vulnerabile.

L’AES è invece molto più efficace e rappresenta lo standard attuale per la protezione delle reti wireless attraverso i protocolli WPA2 e WPA3. AES non solo garantisce una maggiore sicurezza ma anche prestazioni più efficienti, risultando la soluzione preferita per la crittografia WiFi moderna.

Vantaggi della crittografia AES

La crittografia AES si distingue per affidabilità, velocità e versatilità. Ecco perché riscuote successo in tutto il mondo:

- Massima sicurezza – AES utilizza chiavi di 128, 192 o 256 bit, risultando così altamente resistente agli attacchi di tipo brute-force. Anche il livello più basso, AES-128, richiederebbe circa un miliardo di miliardi di anni per essere decifrato.

- Prestazioni elevate – AES è incredibilmente rapida nel crittografare e decrittografare i dati, perfetta per le attività in cui occorre un’elaborazione rapida, come i trasferimenti sicuri di file o le comunicazioni in tempo reale.

- Versatilità – Potrai utilizzare AES su quasi tutti i dispositivi, dai piccoli smartphone ai grandi server. La sua efficienza e il basso utilizzo di memoria la rendono compatibile con tutti i dispositivi.

- Standard a livello internazionale – AES riscuote successo in tutto il mondo ed è un sistema utilizzato in tutti i settori, dall’online banking alla protezione dei dati personali. Il suo diffuso riconoscimento è indice di affidabilità e di comprovata efficacia.

- Facilità di implementazione – Il formato AES è semplice da integrare nel software e nell’hardware. Gli sviluppatori potranno integrarlo nei sistemi senza dover ricorrere a configurazioni troppo complesse o a strumenti specializzati.

- Basso consumo di risorse – Nonostante l’elevata sicurezza, AES non richiede molte risorse. Funziona senza problemi anche su dispositivi con capacità di elaborazione limitata, come i gadget IoT o i computer obsoleti.

La crittografia AES presenta falle di sicurezza?

AES è uno dei metodi di crittografia più sicuri in circolazione, ma nessun sistema è del tutto privo di vulnerabilità. Ecco alcuni potenziali metodi di attacco studiati dai ricercatori:

Attacchi di tipo Related-Key

Gli attacchi di tipo Related-Key analizzano il comportamento dello standard AES quando vengono utilizzate chiavi differenti, ma strettamente correlate tra loro. I ricercatori hanno riscontrato vulnerabilità teoriche nelle chiavi AES-192 e AES-256 in condizioni specifiche. Tali attacchi richiedono però scenari altamente irrealistici e non rappresentano una minaccia reale per i sistemi AES correttamente implementati.

Attacchi di tipo Side-Channel

Gli attacchi di tipo Side-Channel non prendono di mira l’AES stessa, ma il modo in cui il sistema elabora la crittografia. Gli attaccanti monitorano elementi come l’utilizzo di energia o i segnali elettromagnetici del dispositivo su cui viene eseguita l’AES per indovinare la chiave segreta. Questo genere di attacco dipende da debolezze nell’implementazione piuttosto che nell’algoritmo AES, e può essere mitigato con le opportune contromisure.

Attacchi di tipo Known-Key

Gli attacchi di tipo Known-Key consistono nel cercare di distinguere i dati crittografati da quelli casuali quando l’attaccante conosce già la chiave di cifratura. I ricercatori hanno testato questo genere di attacchi su versioni semplificate di AES, ma non rappresentano un rischio pratico per l’algoritmo completo utilizzato nel mondo reale.

Attacchi di tipo Key-Recovery

Gli attacchi di tipo Key-Recovery mirano a individuare la chiave segreta utilizzata per la crittografia. Tecniche come gli attacchi bidirezionali sono state studiate per AES-128, AES-192 e AES-256, ma sono incredibilmente dispendiose in termini di risorse. Attraverso questi metodi, sarebbe necessaria una potenza di calcolo superiore a quella attualmente disponibile per violare l’AES quando è implementato correttamente.

Minacce del calcolo quantistico

I computer quantistici potrebbero compromettere la crittografia AES in futuro, accelerando drasticamente gli attacchi di tipo Key-Recovery attraverso metodi come l’Algoritmo di Grover. Tale meccanismo riduce di fatto la dimensione della chiave della metà, pertanto AES-256 risulterebbe equivalente alla chiave a 128 bit. Gli attacchi quantistici sono una potenziale minaccia futura per la tecnologia AES.

Come utilizzare la crittografia AES per proteggerti online

Uno dei sistemi più semplici per criptare la tua attività online è l’utilizzo di una rete privata virtuale (VPN). Una VPN protegge la tua connessione internet crittografando ogni singolo dato da te inviato e ricevuto, rendendolo illeggibile a chiunque cerchi di intercettarlo. La maggior parte delle VPN utilizza la crittografia di livello militare AES a 256 bit per garantire questa protezione.

Con una VPN le tue attività online, come la navigazione, lo streaming o lo shopping, sono nascoste agli hacker e ai malintenzionati presenti sul WiFi pubblico. Si tratta anche di un ottimo modo per cambiare la posizione del tuo indirizzo IP e accedere a servizi globali.

Ma una VPN non è l’unico modo per proteggerti online; ecco altri modi in cui potrai avvalerti di AES (in alcuni casi probabilmente lo utilizzi già):

- Servizi con crittografia AES – App come WhatsApp, Signal e Google Drive proteggono i tuoi messaggi e file utilizzando la crittografia AES. Prima di scegliere un servizio, verifica la presenza della dicitura AES per garantire la sicurezza dei tuoi dati.

- Protezione della rete WiFi – Passa al protocollo WPA3 per la tua rete WiFi domestica: utilizza la crittografia AES per tutelare la tua rete. Evita protocolli obsoleti come WEP o WPA, ormai non più sicuri.

- Attiva la crittografia dell’intero disco – Abilita strumenti di crittografia dell’intero disco come BitLocker (Windows) o FileVault (Mac). Questi strumenti proteggono tutti i file presenti sul tuo dispositivo, mettendoli al sicuro in caso di smarrimento o furto del tuo portatile o telefono.

- Servizi cloud criptati – Scegli fornitori di archiviazione cloud come Tresorit o Sync.com, in grado di crittografare i tuoi file localmente con AES prima di caricarli. In questo modo i tuoi dati rimarranno al sicuro, anche in caso di violazione dei server del servizio.

- App di messaggistica crittografate – App come Signal e WhatsApp utilizzano la crittografia AES per proteggere le tue conversazioni. Con la crittografia end-to-end, solo tu e il destinatario potrete vedere i messaggi, e persino il fornitore dell’app non sarà autorizzato.

- Password efficaci e 2FA – Anche con la crittografia AES, le password deboli ti rendono vulnerabile. Utilizza password lunghe e uniche per ogni account e attiva la 2FA. In questo modo aggiungerai un secondo livello di sicurezza, richiedendo contemporaneamente la tua password e un codice di verifica per effettuare l’accesso.

![Schermata di un codice di recupero durante la configurazione dell'autenticazione a 2 fattori su Dashlane.]()

- Evita strumenti obsoleti e insicuri – Stai lontano da metodi di crittografia superati come WEP per il WiFi o RC4 per la sicurezza dei dati: sono facilmente violabili. Scegli sempre strumenti e protocolli basati su AES per la massima protezione.

Domande frequenti sulla crittografia AES

Per quali scopi si utilizza la crittografia AES?

La crittografia AES viene utilizzata per proteggere i dati sensibili in varie applicazioni. Protegge le informazioni personali, le transazioni finanziarie e i file riservati convertendoli in un codice illeggibile, decifrabile solo con la chiave corretta.

La crittografia AES è sicura?

Sì, la crittografia AES è perfettamente sicura se implementata correttamente. Ecco quali sono le caratteristiche distintive che rendono AES così sicuro. Impiega chiavi di dimensione pari a 128, 192 o 256 bit, rendendole resistenti agli attacchi di tipo brute-force, in quanto anche la più semplice richiederebbe miliardi di anni per essere decifrata con la tecnologia attuale.

I computer quantistici potrebbero però rappresentare una minaccia futura. Algoritmi come quello di Grover possono teoricamente dimezzare la forza effettiva delle chiavi AES, ma anche in questo caso la cifratura AES-256 rimarrebbe sicura, come se fosse una chiave a 128 bit.

Come prevenire gli attacchi alla crittografia AES?

Anche se AES è un sistema di sicurezza avanzato, non è invulnerabile agli attacchi. Ecco alcuni modi in cui gli hacker più esperti possono riuscire a penetrarlo. Per prevenire gli attacchi alla crittografia AES, la prima regola da adottare è quella di utilizzare chiavi forti e sicure a 256 bit. Assicurati di implementare la crittografia mediante protocolli affidabili, come WPA3 per il WiFi o TLS per le comunicazioni online.

Utilizzare una delle migliori VPN del 2025 è il modo più semplice per proteggerti online. La maggior parte delle VPN utilizza la crittografia AES per tutelare il tuo traffico internet, difendendolo da hacker e occhi indiscreti. In combinazione con aggiornamenti regolari del software e archiviazione sicura delle chiavi, i tuoi dati risulteranno completamente protetti.

Acquista una VPN affidabile con crittografia AES per proteggerti online

La crittografia AES è la colonna portante della sicurezza digitale odierna. Protegge i tuoi dati in modi che spesso non vedi, ma a cui ti affidi quotidianamente, dalle app di messaggistica all’online banking. Comprenderne il funzionamento ti aiuta a effettuare scelte più intelligenti, come utilizzare servizi e strumenti la cui priorità è un elevato livello di crittografia.

Questo significa prendere il controllo della tua sicurezza online integrando le pratiche protette da AES. Utilizza servizi crittografati, proteggi il tuo WiFi e prendi in considerazione strumenti come VPN e Tor per mantenere i tuoi dati privati. Con una corretta implementazione, AES garantisce la protezione totale dei tuoi dati personali per non lasciarli cadere nelle mani sbagliate.

Le migliori VPN con crittografia AES

Nota del redattore: diamo valore al rapporto con i nostri lettori e ci adoperiamo per guadagnarci la tua fiducia attraverso la trasparenza e l'integrità. Facciamo parte dello stesso gruppo societario che possiede alcuni dei prodotti leader di settore recensiti su questo sito: Intego, CyberGhost, ExpressVPN e Private Internet Access. Questo, però, non influenza il nostro processo di valutazione perché ci atteniamo a una rigorosa metodologia di verifica.

Lascia un commento

Annulla