Guida Tor per neofiti: cos’è e come usarlo in modo sicuro – 2024

Il navigatore Tor è lo strumento migliore per accedere al dark web, ma non per questo è privo di difetti. Il solo Tor non protegge tutti i dati dalle perdite e li rende vulnerabili ai controlli. I nodi di uscita compromessi rivelano il traffico degli utenti a operatori specializzati nel tracciare l’identità degli utenti di Tor. Per proteggermi, avevo bisogno di una reale sicurezza completa.

Solo una rete privata virtuale (VPN) cripta completamente l’intero percorso dei dati attraverso la rete Tor. Questa guida completa rivela tutto quanto occorre sapere su Tor e sul suo utilizzo con una VPN.

Dopo aver sottoposto a test rigorosi oltre 30 VPN, ExpressVPN è risultata la migliore della lista. La tecnologia TrustedServer verificata di ExpressVPN non memorizza alcun dato, garantendo agli utenti totale anonimato. Potrai anche utilizzare ExpressVPN con Tor senza rischi – grazie alla garanzia di rimborso di 30 giorni. Se non rimarrai soddisfatto, potrai richiedere un risarcimento.

Mantieniti al sicuro su Tor con ExpressVPN

N.B.: Tor non è legale in tutti i paesi, quindi ti invitiamo a controllare le leggi locali. Io e il mio team non approviamo il coinvolgimento in attività illegali.

Cos’è il navigatore Tor? (noto anche come Onion Router)

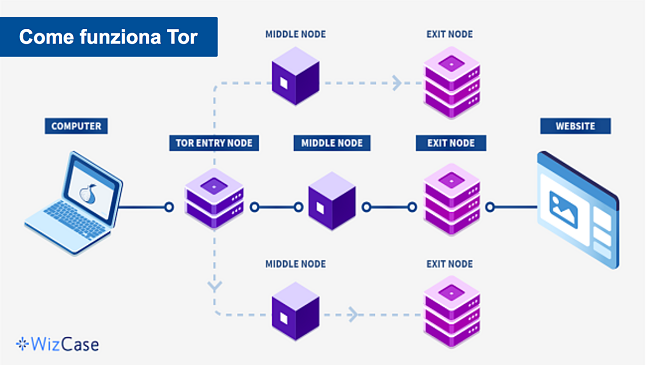

Tor, acronimo di “The Onion Router”, è un navigatore gratuito e permette agli utenti di accedere in modo anonimo al dark web. Il suo aspetto è simile a quello di un normale navigatore, ma indirizza il traffico attraverso vari server situati in tutto il mondo. Il tuo traffico sarà quindi avvolto da una serie di strati di crittografia (come quelli di una cipolla).

Quando utilizzi Tor, i tuoi dati passano attraverso un nodo di ingresso, un nodo intermedio e un nodo di uscita. Inizialmente i dati sono completamente crittografati e mentre passano attraverso una sequenza aleatoria di nodi, uno strato di crittografia viene rimosso, quanto basta per rivelare il percorso verso il nodo successivo. Idealmente, nessuno dei nodi dovrebbe essere in grado di conoscere per intero il percorso, compresi i contenuti della richiesta e l’autore della stessa. In questo modo viene garantito l’anonimato dei tuoi dati durante l’intero processo.

L’obiettivo principale di Tor è chiaro: difendere gli utenti di internet dal tracciamento, dalla sorveglianza e dalla censura. Fornisce un facile accesso alle comunicazioni e alle informazioni private a:

- Persone comuni interessate a mantenere le loro attività su internet al riparo dall’accesso di terzi.

- Giornalisti intenzionati a difendere l’anonimato delle proprie fonti.

- Attivisti con la necessità di proteggersi durante le loro missioni.

- Informatori con la necessità di condividere informazioni sensibili, senza mettere a repentaglio la propria vita e/o i propri mezzi di sostentamento.

- Agenti delle forze dell’ordine incaricati di raccogliere e monitorare informazioni.

- Ingegneri specializzati in sicurezza e professionisti IT impegnati in test di sicurezza.

- Cittadini di paesi con alti livelli di censura desiderosi di accedere al web liberamente.

Esistono tuttavia due passaggi vulnerabili nel percorso dei dati di Tor: i nodi di ingresso e di uscita. Il nodo di ingresso è a conoscenza del tuo indirizzo IP effettivo, mentre il nodo di uscita riceve la tua richiesta non criptata. Senza di essi, la posizione, l’identità o la destinazione del tuo sito web non potranno mai essere rivelate. Malintenzionati possono tuttavia intercettare questi nodi, rendendo il sistema insicuro.

Il modo più semplice per proteggerti consiste nell’utilizzare una VPN affidabile per mascherare il tuo indirizzo IP reale mentre navighi su Tor. Dopo aver testato più di 30 VPN, posso garantire la qualità delle funzionalità di sicurezza impiegate da ExpressVPN. Ho sottoposto oltre 40 server a test approfonditi e ExpressVPN non ha mai rivelato il mio indirizzo IP reale. Non devi credermi sulla parola – prova ExpressVPN con Tor in prima persona. È supportato da un’affidabile garanzia di rimborso di 30 giorni, così potrai chiedere un risarcimento se scoprirai che non è adatto alle tue esigenze.

Proteggi il tuo traffico su Tor con ExpressVPN

Tor è davvero sicuro da usare?

Anche se Tor è efficace nel mantenere anonima l’identità degli utenti, non è completamente sicuro. Se usi Tor, dovresti considerare le seguenti vulnerabilità (e prendere le necessarie precauzioni):

- Sorveglianza legata all’uso di Tor. Alcune agenzie, come la NSA, sono note per prestare particolare attenzione al traffico generato dagli utenti di Tor.

- Siti web Tor falsi. Alcuni hacker creano copie speculari ma false del sito Tor. Gli utenti che scaricano il pacchetto Tor da uno di questi siti falsi otterranno una versione del navigatore contaminata da malware.

- Traffico del dispositivo non protetto. Tor protegge solo il traffico in entrata e in uscita dal navigatore, ma non quello proveniente dal dispositivo. Gli utenti iOS devono prestare particolare attenzione: iOS richiede infatti l’utilizzo di WebKit per tutti i navigatori, compromettendo la capacità di Onion Browser (l’applicazione nativa di Tor per Android e iOS) di mantenere l’anonimato.

- Nodi di uscita compromessi. Tutte le informazioni trasferite in un protocollo non criptato (ad esempio, HTTP, SMTP) potranno essere visualizzate dagli operatori dei nodi di uscita di Tor. Quello che possono vedere, possono anche teoricamente utilizzarlo: alcuni operatori dei nodi di uscita malintenzionati spiano il traffico e i cookie di sessione delle persone per rubare password e altre informazioni personali. Il caso più comune di compromissione del nodo di uscita è quello in cui un malintenzionato ha individuato il traffico diretto verso i siti di criptovalute e ha cambiato l’indirizzo di destinazione con uno dei propri. Gli utenti hanno così inconsapevolmente inviato agli hacker criptovalute, con conseguenti perdite ingenti.

- Gli operatori malintenzionati sono noti per gestire i nodi di ingresso e quelli intermedi. Secondo un rapporto di Vice, dal 2017 un ricercatore della Columbia University è riuscito a risalire alle identità degli utenti di Tor con una precisione del 81,4%. Un operatore malintenzionato di alto livello, noto anche come KAX17, possiede un totale di circa 900 server. Uno studio citato su The Record affermava: “esisteva un 16% di possibilità che un utente Tor si connettesse alla rete Tor attraverso uno dei server di KAX17, un 35% di possibilità di passare attraverso uno dei suoi nodi intermedi e fino al 5% di uscire attraverso uno di essi”. Chiunque abbia risorse sufficienti può trarre profitto dall’intercettazione del traffico degli utenti Tor.

- Svista dell’utente. A volte gli utenti abusano del navigatore Tor installando componenti aggiuntivi non autorizzati, lasciando Javascript abilitato o effettuando uso di torrent. Peggio ancora, alcuni utenti utilizzano Tor per accedere ad account legati alla loro identità reale o per pubblicare informazioni personali su siti web e forum.

La minaccia più grande è però rappresentata dagli utenti stessi, poiché molti non si rendono conto che Tor non è una soluzione a tutti i problemi. La buona notizia è l’esistenza di una VPN affidabile come ExpressVPN per nascondere l’uso di Tor al tuo fornitore di servizi internet, e il tuo indirizzo IP dal nodo di ingresso di Tor.

Usa Tor in modo sicuro con ExpressVPN

Cosa è meglio: Tor o VPN?

Tor è stato concepito per mantenere l’anonimato degli utenti, mentre una VPN mantiene private le informazioni degli utenti. In poche parole: se non vuoi permettere a nessuno di sapere chi sei, usa Tor. Se invece non vuoi permettere a nessuno di conoscere le tue attività online, utilizza una VPN premium. Entriamo nei dettagli.

Tor è un software scaricabile gratuitamente con l’aspetto e le funzioni di un classico navigatore. Le ragioni per cui vorresti usare Tor invece di una VPN sono molteplici:

- Hai bisogno di accedere ai siti del dark web (noti anche come siti .onion).

- Preferisci una configurazione completamente personalizzabile e conosci, o sei disposto a realizzare le ricerche necessarie per l’installazione, la configurazione e le migliori pratiche di sicurezza di Tor.

- Non hai intenzione di accedere ad account e piattaforme vincolati alla tua identità reale.

- Non ti preoccupano i tempi di caricamento lenti.

- Disponi degli strumenti e delle conoscenze necessarie per individuare ed evitare il malware, il phishing e le truffe dilaganti nel dark web.

- Non intendi usare Tor insieme a torrent.

- Comprendi e accetti i rischi connessi all’uso di Tor e sei disposto ad assumerti la piena responsabilità nel caso in cui qualcosa andasse storto.

Una VPN è un software distinto, destinato a nascondere la tua identità instradando il tuo traffico attraverso la sua rete di server globali. Esistono diversi motivi per utilizzare una VPN invece di Tor:

- Desideri accedere a siti web e app legati alla tua identità reale, ma preferisci agire in modo privato e sicuro, anche da un hotspot WiFi non protetto.

- Cerchi un’app intuitiva, facile da installare e utilizzabile su qualsiasi dispositivo.

- Non hai bisogno di accedere a siti del dark web.

- Apprezzi la responsabilità: sei disposto a fidarti di un’altra entità per proteggere la tua privacy, purché sia affidabile, sottoposta a controlli e abbia dimostrato una chiara storia di protezione della privacy dell’utente, anche in situazioni in cui erano coinvolte le forze dell’ordine.

- In caso di problemi, desideri avere la certezza del supporto di un’azienda in grado di risolverli.

- Hai bisogno di un accesso senza ostacoli a siti web sicuri.

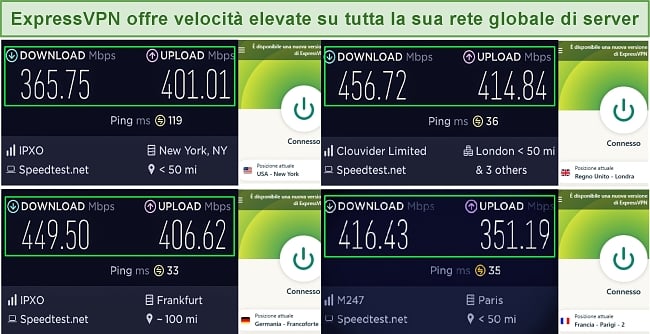

- Non vuoi compromettere la tua esperienza d’utilizzo a causa di velocità ridotte. ExpressVPN offre le velocità più elevate tra tutte le VPN presenti in questo articolo – abbastanza rapide per navigare su internet senza interruzioni e persino per lo streaming di video in 4k.

- Sei alla ricerca di uno strumento capace di aiutarti a utilizzare torrent in modo sicuro, senza esporti a malware, hacker e tracker.

Potrai tecnicamente mantenere l’anonimato anche utilizzando una VPN, soprattutto se sceglierai una VPN con un’opzione di pagamento in criptovaluta. Anche se potresti essere tentato, non è consigliabile utilizzare una VPN gratuita, soprattutto se la tua priorità è l’anonimato. La maggior parte delle VPN gratuite non sarà in grado di proteggere i tuoi dati mentre navighi su Tor.

Anche se nel tuo caso specifico hai bisogno di usare Tor, una VPN potrà aiutarti a proteggerti dai nodi compromessi e da altri rischi associati. Esistono due modi per utilizzare una VPN con Tor.

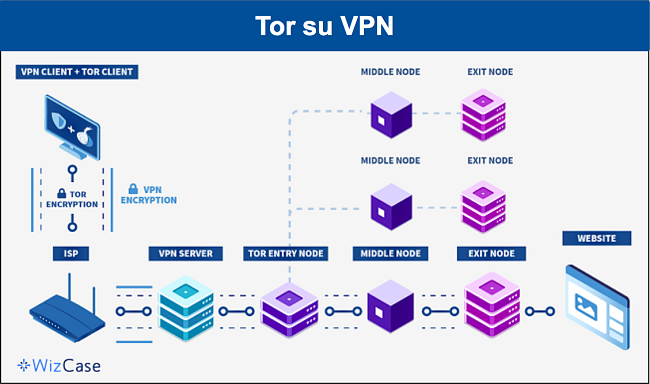

Prima VPN, poi Tor

Il modo più sicuro è quello di connetterti a una VPN e successivamente lanciare Tor. Tor su VPN aggiunge un ulteriore livello di crittografia all’intero traffico e impedisce al nodo di ingresso di Tor di conoscere il tuo indirizzo IP reale. In questo modo sarai protetto da eventuali attacchi di de-anonimizzazione da parte di un nodo di ingresso o intermedio compromesso. Rimarrai comunque vulnerabile agli attacchi SSL e ad altre truffe di phishing da parte di nodi di uscita compromessi, quindi dovrai restare in guardia.

Poiché i tuoi dati saranno protetti dalla VPN, il tuo ISP o qualsiasi terza parte intenta a sorvegliare il tuo traffico internet non saprà se stai utilizzando Tor. Ma quando il tuo traffico passerà attraverso il nodo di uscita, otterrai un indirizzo IP Tor, quindi i siti web potranno constatare che sei un utente di tale servizio. Alcuni siti web ( per esempio, siti bancari, Airbnb, Doordash, Apple) potrebbero bloccarti per questo motivo.

L’opzione di collegarti a una VPN prima di Tor è privata, ma non è completamente anonima, poiché il fornitore VPN conosce il tuo indirizzo IP effettivo (e forse anche il tuo nome e indirizzo, attraverso il tuo metodo di pagamento). Potrai abbonarti a una VPN per ridurre al minimo le informazioni trasmesse al tuo fornitore VPN, ma potresti non avere diritto ad alcuna garanzia di rimborso.

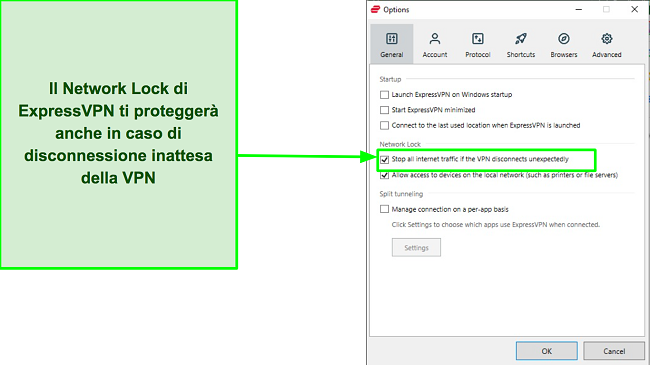

Il livello di sicurezza ottenuto dipende dalla VPN utilizzata. Una VPN senza kill switch trasmette i dati ai nodi Tor se la connessione a internet si interromperà inaspettatamente, una situazione pericolosa se sei connesso a un nodo di uscita malintenzionato. Tor rallenta inevitabilmente anche la tua connessione, quindi utilizzare una VPN scadente rallenterà ulteriormente la tua velocità su internet.

Per sfruttare i vantaggi di sicurezza della configurazione Tor su VPN, dovrai disporre di una VPN ad alta velocità con una politica no-log verificata. Un buon esempio è ExpressVPN – la sua politica no-log è verificata da terzi ed è stata testata in contesti reali. È supportata da una garanzia di rimborso di 30 giorni così potrai provare ExpressVPN con Tor senza rischi. Se il prodotto non risulterà adatto alle tue esigenze, potrai facilmente richiedere un risarcimento.

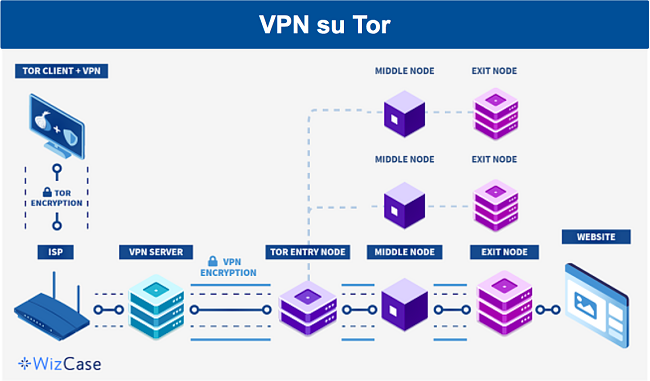

Prima Tor, poi VPN

Potrai anche collegarti a Tor e poi alla tua VPN. L’opzione VPN su Tor è più complicata della precedente, perché bisogna prima trovare una valida VPN in grado di supportare le connessioni Tor e OpenVPN, e poi configurare manualmente la VPN per poterla utilizzare.

La connessione a una VPN mentre si utilizza Tor consente di visitare i siti sul web aperto in cui normalmente gli indirizzi Tor sono bloccati. Questo approccio nasconde anche la tua attività di navigazione al nodo di uscita. Non potrai però accedere ai siti “.onion” con una configurazione VPN su Tor. Connettersi a Tor prima di una VPN significa anche permettere al tuo ISP di capire che ti stai connettendo a Tor.

Il nodo di ingresso di Tor sarà inoltre in grado di vedere il tuo indirizzo IP effettivo e, mentre la tua VPN potrebbe visualizzare solo un IP Tor, saprà che lo stai utilizzando. Per evitarlo, dovrai scegliere una VPN affidabile e con una rigorosa politica no-log. Si tratta di un’operazione particolarmente complicata, poiché solo poche VPN supportano l’impostazione VPN su Tor. Siccome tale impostazione è più complessa (e quindi suscettibile a errori destinati a rivelare il tuo indirizzo IP), ti consiglio di utilizzarla solo in caso di effettiva necessità.

Se la configurazione VPN su Tor è necessaria per le tue esigenze, PrivateVPN è una delle poche VPN affidabili a supportare le connessioni dai server Tor. Il sito web di PrivateVPN contiene una guida dettagliata su come configurare una VPN su Tor attraverso OpenVPN e ogni abbonamento è supportato da una garanzia di rimborso di 30 giorni. In questo modo, non dovrai preoccuparti di rimetterci se dovessi cambiare idea.

Usa Tor in modo sicuro con PrivateVPN

Le migliori VPN per Tor – Testate nel 2024

1. ExpressVPN – I TrustedServer verificati applicano una politica no-log per un utilizzo quasi anonimo di Tor

Caratteristiche principali:

- 3000 + server in 105 paesi per accedere a Tor in modo sicuro da qualsiasi luogo

- I TrustedServer assicurano la cancellazione dei dati dell’utente dopo ogni spegnimento

- Connette simultaneamente fino a 8 dispositivi, così potrai accedere a Tor da qualsiasi dispositivo

- La politica no-log verificata garantisce il 100% di anonimato, la crittografia AES-258 e la protezione contro le perdite assicurano la piena privacy mentre utilizzi Tor

- Garanzia di rimborso di 30 giorni, per permetterti di provare la VPN con Tor senza alcun rischio.

L’intera rete di server di ExpressVPN è protetta dalla tecnologia TrustedServer – funziona solo su RAM, quindi i dati non verranno mai salvati su disco rigido. In questo modo tutti i dati in transito sui server dell’azienda non risulteranno vulnerabili a furti, hacking o sequestri governativi. Le politiche sulla privacy di ExpressVPN sono persino state verificate da una terza parte autorevole, PricewaterhouseCoopers (PWC), per garantire la legittimità della politica no-log.

I miei test hanno inoltre evidenziato una velocità costantemente elevata di ExpressVPN, un aspetto importante poiché le connessioni Tor tendono a essere piuttosto lente. Ho potuto accedere a Tor in modo sicuro, senza alcun calo significativo della velocità di connessione.

Anche quando la mia connessione era instabile, mi sentivo più sicura sapendo di essere protetta da Network Lock, il kill switch di ExpressVPN. Questo sistema è stato concepito per mantenere il tuo indirizzo IP privato anche in caso di interruzione della connessione VPN o internet. Blocca tutto il traffico internet fino a quando la connessione VPN non viene ristabilita.

Gli utenti Tor potranno accedere al sito .onion di ExpressVPN per ottenere una privacy completa a partire dalla configurazione. È possibile scaricare l’app nativa in italiano di ExpressVPN attraverso il sito Tor dedicato, una scelta ideale per chi vive in territori caratterizzati da un elevato livello di censura. Il servizio .onion dedicato rende inoltre disponibili su Tor tutte le informazioni pratiche presenti sul sito di ExpressVPN.

ExpressVPN ha sede nelle Isole Vergini Britanniche, note per le loro leggi severe, prive di obblighi sulla conservazione dei dati, e per l’assenza di trattati internazionali sullo scambio di informazioni. È molto complesso ottenere un ordine del tribunale dalle Isole Vergini Britanniche, poiché esclude qualsiasi richiesta di dati dell’utente non supportata da prove concrete.

Anche se un investigatore riuscisse a ottenere un’ordinanza del tribunale delle Isole Vergini Britanniche, non troverebbe nulla sui server di ExpressVPN. Questa circostanza è stata dimostrata in uno scenario reale nel 2016, quando le autorità turche hanno sequestrato i server di ExpressVPN per indagare sui registri relativi all’assassinio dell’ambasciatore russo Andrey Karlov. Le autorità non hanno rinvenuto nulla, confermando come ExpressVPN mantenga il proprio impegno a non conservare alcun registro sui propri server.

Sebbene sia leggermente più costosa rispetto ad altre VPN presenti sul mercato, potrai avere uno sconto del 49 % se ti iscriverai a €6.71 al mese (abbonamento: 15 mesi). Inoltre, ExpressVPN è coperto da una garanzia di rimborso di 30 giorni, così potrai provarla con Tor senza alcun rischio. Se non rimarrai soddisfatto al 100%, potrai facilmente chiedere un risarcimento. Ho testato la semplicità del processo richiedendo un rimborso tramite chat in tempo reale – il denaro è tornato sul mio conto corrente in meno di una settimana.

ExpressVPN è compatibile con: Windows, MacOS, Linux, Android, router, e molto altro ancora

Protocolli inclusi: Lightway, Layer 2 Tunneling Protocol (L2TP), OpenVPN (TCP vs. UDP), Internet Key Exchange Version 2 (IKEv2), Point to Point Tunneling Protocol (PPTP), WireGuard, Secure Socket Tunneling Protocol (SSTP)

Mantieniti al sicuro su Tor con ExpressVPN

Aggiornamento del 2024! ExpressVPN ha abbassato i suoi prezzi per un tempo limitato a soli €6.71 al mese per il piano da 1 anno (puoi risparmiare fino al 49%) e ottieni anche 3 mesi gratis! Si tratta di un’offerta a tempo limitato quindi assicurati di non lasciartela sfuggire. Scopri altre informazioni su quest'offerta.

2. CyberGhost – I server NoSpy garantiscono la massima sicurezza durante la connessione a Tor

Caratteristiche principali:

- 11.780 + server in 100 paesi ti forniscono numerose opzioni per l’accesso a Tor

- I server NoSpy aggiungono un ulteriore livello di protezione dalla sorveglianza durante la navigazione su Tor

- Proteggi 7 dispositivi simultaneamente per un facile accesso a Tor

- Crittografia AES a 256 bit e 4 protocolli VPN tra cui scegliere in base alle tue esigenze di navigazione su Tor

- Generosa garanzia di rimborso di 45 giorni ti permetterà di testare la VPN con Tor, senza rischi.

Combinando una crittografia di livello militare a 256 bit con una semplice gestione hardware, i server NoSpy dedicati di CyberGhost sono perfetti per gli utenti di Tor. Tali server sono situati in Romania (al di fuori della portata delle 5 e 14-Eyes Alliance) e sono stati concepiti per resistere agli attacchi informatici. L’hardware di qualità superiore dei server NoSpy garantisce anche velocità più elevate, persino per attività che richiedono molta larghezza di banda come l’uso di torrent.

La velocità di connessione è un altro dei punti di forza di CyberGhost. Sono riuscita a navigare su Tor senza subire grossi rallentamenti. La navigazione su Tor è ovviamente più lenta rispetto a quella su un normale navigatore, ma a differenza di altre VPN in cui Tor diventa sostanzialmente inutile, l’app nativa in italiano di CyberGhost ti consente di navigare sui siti con relativamente pochi problemi. Ho ottenuto velocità ancora migliori quando mi sono collegata a server vicini alla mia posizione.

CyberGhost dispone inoltre di 4 distinti protocolli VPN. OpenVPN è la scelta migliore in termini di sicurezza VPN, mentre IKEv2 offre connessioni veloci quando ci si connette a server vicini. WireGuard è un protocollo open-source di nuova concezione, progettato per un utilizzo più semplice e una maggiore velocità. Infine, i protocolli L2TP/IPSec sono molto efficaci contro gli attacchi man-in-the-middle.

Ogni tre mesi, il team di CyberGhost pubblica rapporti di trasparenza in cui vengono riportate in dettaglio le richieste legali, le statistiche relative all’infrastruttura e le segnalazioni di attività dannose. Anche se sembra un’ottima iniziativa, ricorda che CyberGhost registra dati come il tuo indirizzo email, le informazioni di pagamento e le preferenze dei cookie. Tali informazioni non possono fortunatamente essere collegate alla tua attività online.

I server NoSpy e la velocità di CyberGhost la rendono una solida scelta come VPN per Tor. È un servizio conveniente supportato da una generosa garanzia di rimborso di 45 giorni, così potrai verificare personalmente quanto CyberGhost funzioni bene con Tor a €2.03 al mese (abbonamento: biennale + 4 mesi gratis). Se dovessi cambiare idea, potrai richiedere un risarcimento. Quando ho seguito la procedura tramite chat in tempo reale, ho ricevuto immediatamente il denaro sul mio conto. L’intero processo è durato meno di 5 minuti.

CyberGhost è compatibile con: Windows, Linux, MacOS, e Android

Protocolli inclusi: OpenVPN (TCP vs. UDP), IKEv2, WireGuard, Layer to Tunneling Protocol (L2TP) / IPSec

Rimani al sicuro su Tor con CyberGhost

Aggiornamento del 2024! Puoi abbonarti a CyberGhost per soli €2.03 al mese + ottieni 4 mesi gratis abbonandoti per 2 anni (risparmi fino al 83%)! Si tratta di un’offerta a tempo limitato quindi assicurati di approfittarne prima che sia troppo tardi. Scopri altre informazioni su quest'offerta.

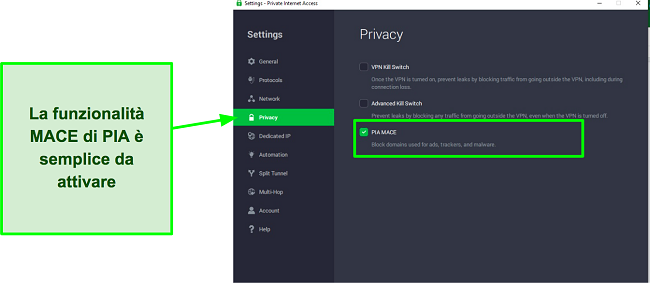

3. Private Internet Access – La funzionalità MACE protegge dagli annunci, dai tracker e dal malware mentre si naviga su Tor

Caratteristiche principali:

- 35000 + server in 91 paesi assicurano un accesso garantito a Tor da qualsiasi luogo

- La funzionalità integrata per annunci, tracker e malware (MACE) protegge gli utenti di Tor

- Accedi a Tor da Illimitato dispositivi simultaneamente

- La crittografia di livello militare e la politica no-log mantengono private le attività di navigazione su Tor

- La garanzia di rimborso di 30 giorni ti fornirà tutto il tempo necessario per testare personalmente le funzionalità, senza rischi

Private Internet Access (PIA) è dotato di una notevole serie di funzionalità chiamate MACE, un sistema di blocco proprietario in grado di proteggerti da annunci, tracker e malware. Questa funzione è molto utile, soprattutto se navighi in un ambiente infido come il dark web.

A ogni modo, ho rilevato risultati di velocità incoerenti quando ho provato i vari server PIA. La velocità può variare a seconda della vicinanza al server a cui ti collegherai. Il caricamento di siti web Tor mentre ero connessa a server negli Stati Uniti è stato veloce (la mia posizione attuale è vicina agli Stati Uniti). La navigazione Tor su un server australiano è stata invece più lenta e il download di file è risultato quasi impossibile.

Con Illimitato connessioni simultanee a dispositivi, l’app nativa in italiano di PIA potrà proteggere tutti i tuoi dispositivi domestici. Questo generoso limite di dispositivi rende PIA una delle migliori VPN mensili presenti sul mercato attualmente.

PIA adotta una chiara politica no-log: non memorizza né condivide mai alcuna informazione personale. PIA ha però sede negli Stati Uniti, paese noto per le sue leggi invasive nel campo della sorveglianza. Nonostante ciò, diversi mandati di comparizione hanno confermato l’assenza di archiviazione dei dati da parte di PIA, ragione per cui sono convinta che PIA sia ancora una delle migliori VPN no-log disponibili.

PIA è più conveniente rispetto a ExpressVPN o CyberGhost, a €1.85 al mese (abbonamento di 2 anni + 4 mesi gratis). Tale risparmio comporta tuttavia un sacrificio, in quanto le velocità ridotte di PIA su alcuni server lo rendono un servizio non ideale per Tor.

Detto questo, potrai provare personalmente PIA con Tor senza rischi grazie alla garanzia di rimborso di 30 giorni. È un tempo sufficiente per testare il funzionamento delle sue funzionalità con Tor. Se deciderai che PIA non è la soluzione adatta alle tue esigenze, verrai completamente risarcito, senza domande. La richiesta di rimborso tramite chat in tempo reale è stata semplice e veloce e il risarcimento è arrivato sul mio conto in meno di una settimana.

PIA è compatibile con: Windows, Linux, MacOS, e Android

Protocolli inclusi: WireGuard, OpenVPN

Rimani al sicuro su Tor con PIA

Guida all’installazione: come installare Tor sui vari dispositivi

Windows/macOS

- Scarica e installa una VPN. Assicurati di scegliere un servizio con una comprovata politica no-log come ExpressVPN. La sua politica sulla privacy è stata verificata in modo indipendente, per cui nessuna delle tue attività su Tor verrà mai registrata. Una volta installato, collegati a un server.

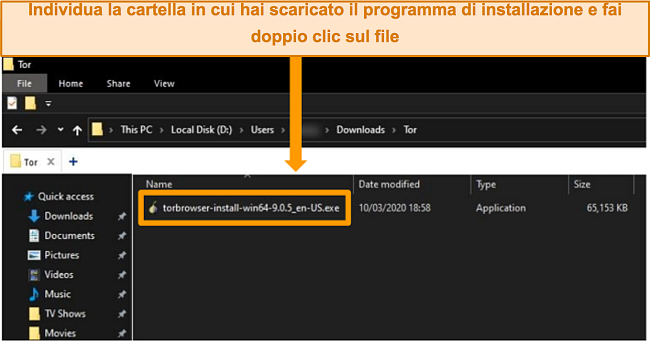

- Scarica Tor. Assicurati di scaricare Tor dal sito legittimo.

![]()

- Recupera il programma di installazione. Su Windows, accedi alla cartella in cui è stato scaricato il file e apri il programma di installazione. Su macOS, trascina il file nella cartella “Applications”.

![]()

- Scegli la tua lingua per la configurazione. Successivamente, clicca su “Next”.

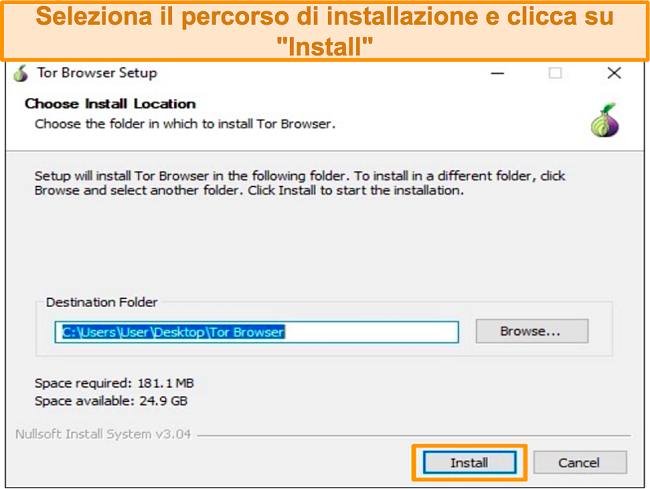

- Seleziona il percorso di installazione. Clicca su “Install”.

![]()

- Accedi alla cartella in cui è installato Tor. Clicca due volte su “Start Tor Browser” e goditi una navigazione sicura e anonima!

![]()

Linux

- Scarica una VPN. Se non sei sicuro della scelta, potrai provare l’app nativa di ExpressVPN per Linux; include una guida dettagliata all’installazione.

- Visita il sito ufficiale di Tor. Scarica il file .tar.xz per Linux.

- Clicca con il tasto destro del mouse sul file. Quindi, seleziona “Extract Here”.

- Dirigiti alla cartella di Tor appena estratta. Clicca quindi con il tasto destro del mouse su “start-tor-browser.desktop”. Scegli “Properties” o “Preferences”. Seleziona “Allow executing file as program” (si trova accanto a “Execute”) per eseguire gli script di comando.

- Clicca due volte sull’icona del navigatore Tor. Ora potrai navigare in modo sicuro e anonimo.

Android

- Install a VPN. Se non possiedi ancora una VPN per Android, potrai provare l’app nativa di ExpressVPN, facile da installare.

- Scarica Tor. Potrai ottenerlo visitando il sito ufficiale e scaricando il file .apk, oppure seguendo il link all’app ufficiale sull’App Store.

- Clicca su “Install”. Una volta completato il processo, clicca su “Connect”. Ora potrai navigare in modo anonimo dal tuo telefono Android.

Mantieniti al sicuro su Tor con ExpressVPN

N.B.: Prima di navigare, visita il sito Tor Check per verificare se sei connesso a Tor. Se apparirà un messaggio di conferma della connessione, allora potrai procedere.

Altri consigli utili per accedere in modo sicuro a Tor e al Dark Web nel 2024

Oltre a utilizzare una VPN affidabile per garantire di non compromettere mai il tuo indirizzo IP, esistono alcuni altri accorgimenti da adottare per garantire la tua sicurezza mentre navighi su Tor.

Nascondi le tue informazioni personali

La rete Onion è come il selvaggio West di internet. L’alto livello di anonimato significa maggiore libertà, ma anche un pericolo costante. Regolati di conseguenza: non condividere mai informazioni personali identificabili sul dark web, come il tuo vero nome, il tuo indirizzo email reale, i link ai tuoi account di social media o il numero di cellulare.

Cambia sistema operativo

Gli utenti esperti di tecnologia scelgono spesso di utilizzare Tor su Linux e sulle sue distribuzioni. A differenza di Windows o MAC, Linux è open-source. Chiunque abbia le conoscenze tecniche può esaminare il codice di Linux, un aspetto decisamente confortante per gli amanti della privacy. Se stai pensando di utilizzare Tor su Linux, ExpressVPN è facile da configurare su Linux e altre distro, tra cui Debian, Fedora e Arch. Sul sito dell’azienda sono disponibili guide all’installazione passo a passo, a mio avviso molto comode.

Una delle distro Linux più efficaci per Tor è The Amnesic Incognito Live System, nota anche come Tails. Tails può essere installata e utilizzata direttamente da una chiavetta USB o da un CD. Quando spegnerai Tails, le tue attività di navigazione e la tua cronologia saranno completamente rimosse. Poiché Tails non utilizza il disco rigido del computer, nessun dato verrà mai registrato o memorizzato. Il navigatore predefinito di Tails è Tor.

Aggiorna il tuo dispositivo e navigatore

Indipendentemente dal dispositivo utilizzato, è importante eseguire gli aggiornamenti (in particolare le patch di sicurezza) quando sono disponibili. Le patch di sicurezza sono concepite per risolvere le vulnerabilità rilevate nel sistema operativo. Se una persona sul dark web prende di mira queste vulnerabilità e il tuo dispositivo non è aggiornato, sarai indifeso contro un eventuale attacco. Il Tor Project risolve costantemente i bug e i problemi di privacy, quindi è importante installare gli aggiornamenti non appena vengono rilasciati.

Disabilita JavaScript

I contenuti dinamici come JavaScript, Flash e Java sono progettati per tracciare, identificare e rilevare le informazioni degli utenti. Per un completo anonimato, assicurati di disabilitare JavaScript e altri contenuti dinamici quando utilizzi Tor. Per un ulteriore livello di protezione, verifica la funzionalità MACE di PIA: è stata progettata per catturare e bloccare i tracker e le minacce informatiche potenzialmente in grado di sfuggire alle maglie della rete.

Importante: Presta attenzione a non fornire informazioni il cui utilizzo potrebbe portare alla tua identificazione. Per esempio gli indirizzi email personali, le informazioni legate ai tuoi conti bancari o anche i nomi delle utenze da te utilizzate in altre parti del web.

Domande frequenti: tutto quello di cui hai bisogno di sapere su Tor

Tor è illegale?

In alcuni paesi l’utilizzo di Tor è totalmente illegale. La Cina ha messo fuori legge l’utilizzo di Tor, mentre paesi come l’Iran, l’Arabia Saudita e il Venezuela cercano di bloccare tecnologicamente l’accesso a Tor da parte dei loro cittadini. Se vivi in queste nazioni, assicurati di aver compreso appieno i rischi prima di installare Tor sui tuoi dispositivi.

È sicuro scaricare Tor?

Sì, il download di Tor è sicuro, purché si scarichi il software del navigatore dal sito ufficiale. Gli hacker sono famosi per la creazione di siti mirror per ingannare le vittime inconsapevoli. Scaricare l’app da uno di questi siti infetterà il tuo dispositivo con un Trojan progettato per raccogliere le credenziali di accesso e altre informazioni sensibili.

Tor su VPN potrà aiutarti a mascherare le tue attività anche se dovessi scaricare per sbaglio una versione infetta. Utilizzare una VPN con funzionalità integrate di rilevamento del malware come CyberGhost potrebbe addirittura impedire tale situazione. L’unico modo per assicurarsi di utilizzare una versione legittima di Tor è verificare la firma del navigatore. Il sito web di Tor offre istruzioni dettagliate su come procedere.

Tor può essere tracciato?

Purtroppo sì. Un nodo di ingresso compromesso è un enorme problema per la sicurezza di Tor., perché il nodo di ingresso è a conoscenza del tuo indirizzo IP. Anche il tuo ISP saprà che sei connesso a Tor. Potrai proteggerti da queste minacce scaricando una VPN no-log come ExpressVPN. ExpressVPN reindirizza il tuo traffico attraverso uno dei suoi server, nascondendo il tuo indirizzo IP reale e impedendo al tuo ISP di sapere se stai utilizzando Tor.

Tor può essere violato?

Sì – un hacker potrà accedere ai tuoi dati personali (e persino al controllo remoto del tuo dispositivo) mentre navighi su Tor. Un nodo di uscita compromesso è un’enorme minaccia alla sicurezza di Tor: si verifica quando un hacker “cerca” il traffico diretto verso determinati siti (per esempio, i siti di criptovalute), scambiando la pagina con un sito fasullo progettato per rubare le informazioni e le password degli utenti. Anche il download accidentale di malware da siti web o da un sito mirror Tor può consentire agli hacker di lanciare un attacco ransomware sul tuo dispositivo.

Utilizzare una VPN con un blocco malware integrato, come PIA può aiutare a rilevare e prevenire le infezioni prima ancora che si verifichino. Il modo migliore per evitarlo rimane comunque quello di non scaricare file sospetti.

Come posso proteggermi quando utilizzo Tor?

In realtà è piuttosto semplice – utilizza sempre una VPN affidabile e non condividere/aprire mai nulla di collegabile alla tua identità reale. Raccomando inoltre di disabilitare Flash Player, di non installare componenti aggiuntivi e di impostare il livello di sicurezza di Tor su “Safer” (in questo modo disabiliterai JavaScript).

Perché Tor è lento?

È una situazione normale, perché Tor invia il traffico attraverso diversi nodi in località diverse. Per questo motivo è fondamentale scegliere una VPN ad alta velocità per Tor se ti stai connettendo prima a una VPN – Tor è già abbastanza lento per conto suo; una VPN di basso livello lo renderà inutilizzabile.

Come posso disinstallare Tor dal mio dispositivo?

È facile eliminare Tor da Windows. Mac e Linux (anche se ti suggerisco di considerare differenti alternative a Tor se desideri proteggere la tua privacy online). Su Windows e Linux, potrai semplicemente eliminare la cartella del navigatore Tor dalla posizione in cui l’hai salvata. Su Mac, potrai eliminare manualmente la cartella del navigatore o utilizzare un’applicazione di terze parti per rimuovere Tor.

Per eliminare manualmente Tor:

- Accedi a “Finder“, apri “Applications” nel menu di sinistra e trascina l’app Tor nel cestino.

- Tieni aperto “Finder” e clicca su “Go” nella parte superiore del menu sul tuo schermo. Clicca su “Go to Folder“, digita “~Library” e clicca su “Go”.

- Elimina tutte le cartelle Tor presenti nelle sezioni “Application Support”, “Caches” e “Containers”.

Se desideri utilizzare un’app gratuita per rimuovere programmi indesiderati dal tuo Mac, ti suggerisco di utilizzare App Cleaner & Uninstaller Pro o CleanMyMac X.

Esistono alternative a Tor?

La configurazione Tor su VPN è l’opzione migliore per navigare in rete in modo anonimo, ma esistono delle alternative. Tra le più note ricordiamo:

- Freenet – Freenet è una piattaforma di comunicazione peer-to-peer. Gli utenti contribuiscono alla larghezza di banda e allo spazio su disco della rete. La funzionalità più interessante è “darknet”, in cui gli utenti si connettono solo con persone di cui si fidano.

- Java Anon Proxy – Java Anon Proxy (noto anche come JonDonym) è una rete proxy open-source in grado di rendere anonimo il traffico confondendo i flussi di dati degli utenti. JonDonym è suscettibile ai mandati governativi sui server.

- I2P – Invisible Internet Project (I2P) è una rete P2P libera e open-source. Gli IP delle persone presenti sono sotto gli occhi di tutti, ma nessuno sa esattamente cosa stiano facendo all’interno della rete.

- GNUnet – Un’opzione di condivisione di file peer-to-peer, sfrutta il vantaggio di essere un gruppo numeroso per nascondere l’identità di tutti coloro associati al gruppo.

Quelli elencati sopra sono prodotti completi, ma se nessuno di essi risponde alle tue esigenze, potrai provare uno di questi progetti ancora in fase di sviluppo:

- Aqua/Herd – Progettato per rendere anonimo il VoIP (voice over internet protocols).

- Vuvuzela/Alpenhorn – Uno strumento di messaggistica anonimo, crittografato e privo di metadati, in cui viene richiesto solo un nome utente Alpenhorn.

- Dissent – Uno strumento in cui viene utilizzato un algoritmo crittografico più sicuro di Tor. È però molto più lento, quindi il prototipo attuale funziona solo con i blog.

- Riffle – Una rete anonima per supplire ai punti deboli di Tor, in particolare la condivisione di file.

- Riposte – Uno strumento di messaggistica anonima per il micro-blogging.

Quali sono alcuni dei migliori progetti Tor?

Il Tor Project è un’organizzazione no-profit di ricercatori, utenti, sviluppatori e ingegneri impegnati a fornire a tutti un accesso privato e non censurato a internet. Ecco alcuni dei progetti a cui l’organizzazione ha partecipato:

- Tor Browser – Il navigatore Tor è probabilmente il progetto più noto del Tor Project. È stato rilasciato ufficialmente nel 2002 e si è rivelato uno strumento fondamentale contro la sorveglianza governativa e aziendale in tutto il mondo.

- Orbot – Orbot è un programma Android gratuito per criptare tutto il traffico del tuo telefono Android. Per sfruttare appieno Orbot, dovrai disabilitare tutte le app collegate alla tua identità (per esempio, le app dei social media).

- Orfox – Un semplice navigatore realizzato appositamente per i dispositivi Android. Ottimo per navigare sul web in totale anonimato, ma non ti proteggerà durante l’utilizzo di altre app.

- Tails – Tails è un sistema operativo portatile utilizzabile da chiavetta o CD. Non scrive nulla sul disco rigido e viene fornito con una serie di applicazioni (tra cui il navigatore Tor) progettate per mantenere l’anonimato.

- Whonix – È Tor ma sotto forma di un semplice sistema operativo. Protegge l’anonimato e instrada tutte le connessioni attraverso la rete di server Tor e può essere eseguito in molteplici configurazioni.

- Arm – Conosciuto anche come Anonymizing Relay Monitor, è uno strumento in grado di monitorare semplicemente le informazioni in tempo reale sui nodi correnti, in una configurazione di monitoraggio basata su riga di comando.

- Weather – Invece di fornire informazioni su quando pioverà, questo strumento è collegato a un operatore di nodi, al quale potrai abbonarti per ricevere una notifica quando sono irraggiungibili.

- Atlas – Una semplice applicazione Tor con informazioni sullo stato dei nodi di Tor. Fornisce un’ampia panoramica dei nodi presenti nell’elenco o un rapporto dettagliato per quelli specifici.

- Shadow – Un software open-source per la simulazione di eventi discreti per Tor.

- Pluggable Transports – Fornisce una copertura relativa all’aspetto del flusso di dati. Questo strumento nasconde i dati e modifica l’aspetto del traffico Tor per farlo apparire come se non fossero dati di Tor.

- Stem – Una libreria utilizzata dagli sviluppatori per creare programmi efficaci con Tor. È stata utilizzata per creare il progetto Arm.

- Bine – Un’altra libreria per gli sviluppatori addetti all’accesso e all’incorporazione di client e server Tor.

- OONI – Uno strumento di confronto per verificare se un articolo o un dato è stato censurato. Permette di salvare un buon risultato e di confrontarlo con un risultato non protetto e non criptato, per mostrare eventuali differenze e prove di censura.

- TorBirdy – Un’estensione per Mozilla Thunderbird per renderlo operativo sulla rete Tor.

- Onionoo – Un protocollo basato sul web contenente informazioni sullo stato attuale della rete Onion. Tali informazioni non sono destinate a essere lette, ma alimentano altre applicazioni come Atlas e Tor2Web.

- OnionScan – Uno strumento in grado di aiutare gli operatori dei servizi Onion a individuare e risolvere i problemi di sicurezza dei servizi di localizzazione nascosta per Tor.

Usa Tor su VPN per ottenere il massimo grado di anonimato online

Tor è un eccellente strumento per accedere a internet in modo anonimo, ma presenta una serie di vulnerabilità. Terze parti malintenzionate gestiscono un numero significativo di nodi, compresi i nodi di ingresso destinati a de-anonimizzare e spiare gli utenti attraverso i loro indirizzi IP. Per questo motivo consiglio ExpressVPN: mantiene il tuo indirizzo IP nascosto da Tor, aggiungendo un fondamentale livello di protezione al tuo anonimato.

Non credermi sulla parola: prova ExpressVPN con Tor. Non comporta rischi, perché tutti i piani di ExpressVPN sono supportati da una garanzia di rimborso di 30 giorni. Se non si rivelerà la soluzione adatta alle tue esigenze, potrai facilmente richiedere un risarcimento.